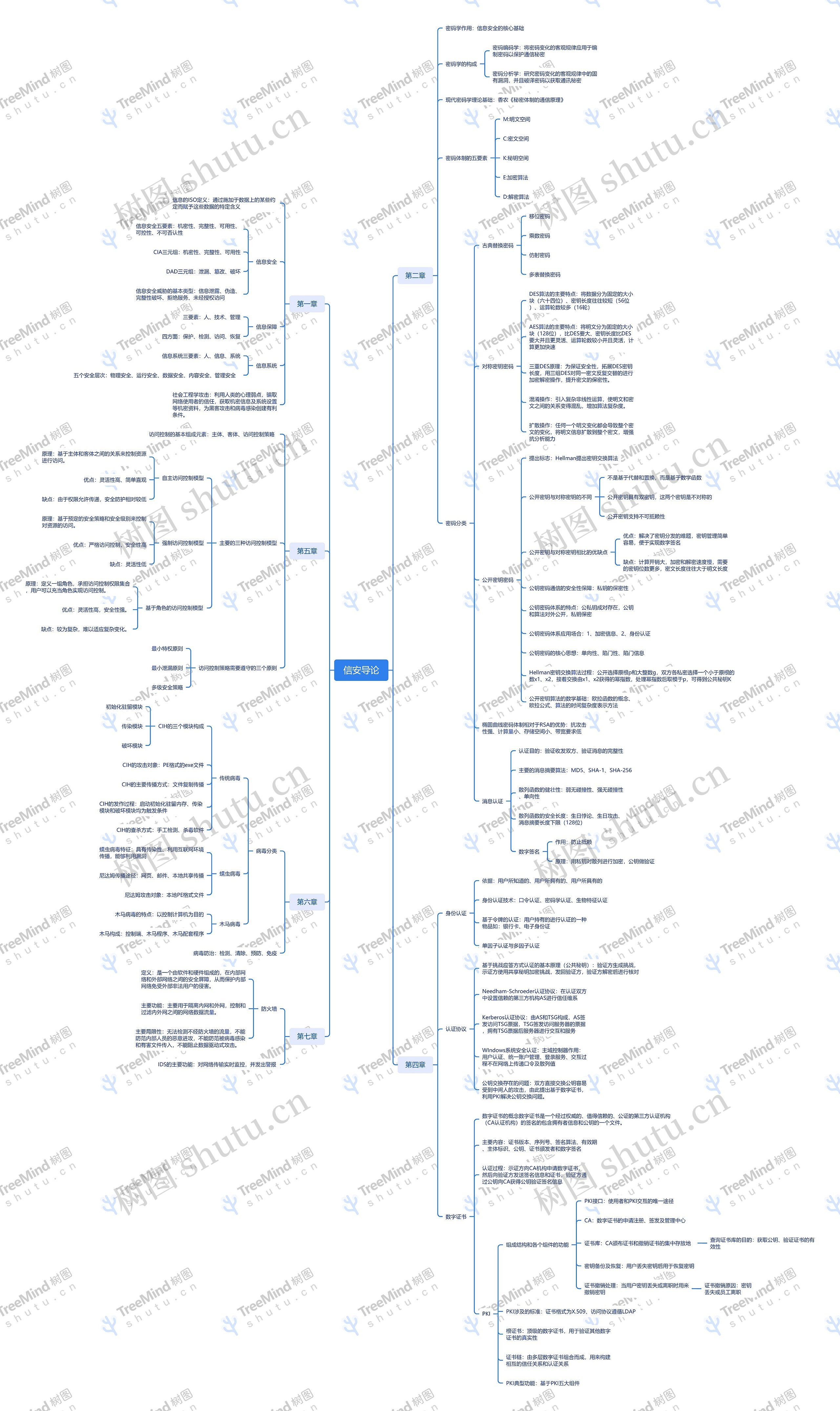

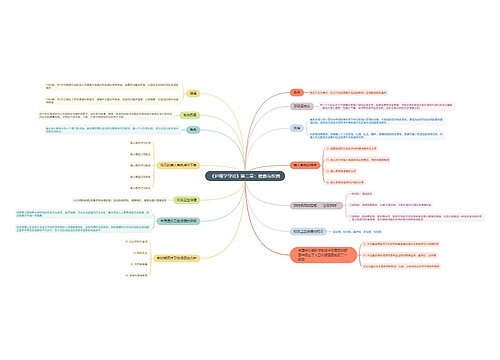

信安导论思维导图

信安导论介绍

树图思维导图提供 信安导论 在线思维导图免费制作,点击“编辑”按钮,可对 信安导论 进行在线思维导图编辑,本思维导图属于思维导图模板主题,文件编号是:aafb8b75d2523d5e5667916ca80a81ca

思维导图大纲

信安导论思维导图模板大纲

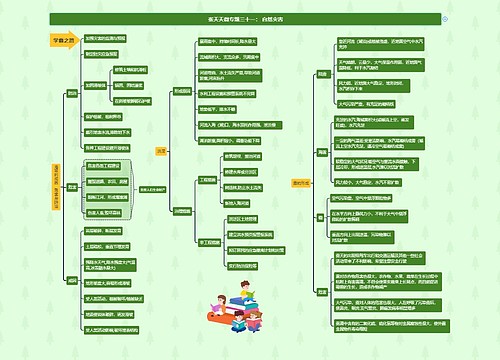

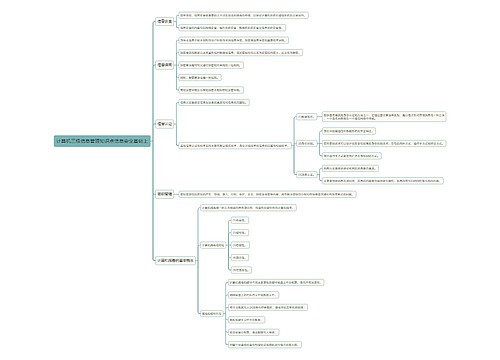

第二章

密码学作用:信息安全的核心基础

密码学的构成

密码编码学:将密码变化的客观规律应用于编制密码以保护通信秘密

密码分析学:研究密码变化的客观规律中的固有漏洞,并且破译密码以获取通讯秘密

现代密码学理论基础:香农《秘密体制的通信原理》

密码体制的五要素

M:明文空间

C:密文空间

K:秘钥空间

E:加密算法

D:解密算法

密码分类

古典替换密码

移位密码

乘数密码

仿射密码

多表替换密码

对称密钥密码

DES算法的主要特点:将数据分为固定的大小块(六十四位)、密钥长度往往较短(56位)、运算轮数较多(16轮)

AES算法的主要特点:将明文分为固定的大小块(128位),比DES要大、密钥长度比DES要大并且更灵活、运算轮数较小并且灵活,计算更加快速

三重DES原理:为保证安全性,拓展DES密钥长度,用三组DES对同一密文反复交替的进行加密解密操作,提升密文的保密性。

混淆操作:引入复杂非线性运算,使明文和密文之间的关系变得混乱,增加算法复杂度。

扩散操作:任何一个明文变化都会导致整个密文的变化,将明文信息扩散到整个密文,增强抗分析能力

公开密钥密码

提出标志:Hellman提出密钥交换算法

公开密钥与对称密钥的不同

不是基于代替和置换,而是基于数学函数

公开密钥具有双密钥,这两个密钥是不对称的

公开密钥支持不可抵赖性

公开密钥与对称密钥相比的优缺点

优点:解决了密钥分发的难题,密钥管理简单容易,便于实现数字签名

缺点:计算开销大,加密和解密速度慢,需要的密钥位数更多,密文长度往往大于明文长度

公钥密码通信的安全性保障:私钥的保密性

公钥密码体系的特点:公私钥成对存在,公钥和算法对外公开,私钥保密

公钥密码体系应用场合:1、加密信息、2、身份认证

公钥密码的核心思想:单向性、陷门性、陷门信息

Hellman密钥交换算法过程:公开选择原根p和大整数g,双方各私密选择一个小于原根的数x1、x2,接着交换由x1、x2获得的幂指数,处理幂指数后取模于p,可得到公共秘钥K

公开密钥算法的数学基础:欧拉函数的概念、欧拉公式、算法的时间复杂度表示方法

椭圆曲线密码体制相对于RSA的优势:抗攻击性强、计算量小、存储空间小、带宽要求低

消息认证

认证目的:验证收发双方、验证消息的完整性

主要的消息摘要算法:MD5、SHA-1、SHA-256

散列函数的健壮性:弱无碰撞性、强无碰撞性、单向性

散列函数的安全长度:生日悖论、生日攻击、消息摘要长度下限(128位)

数字签名

作用:防止抵赖

原理:用私钥对散列进行加密,公钥做验证

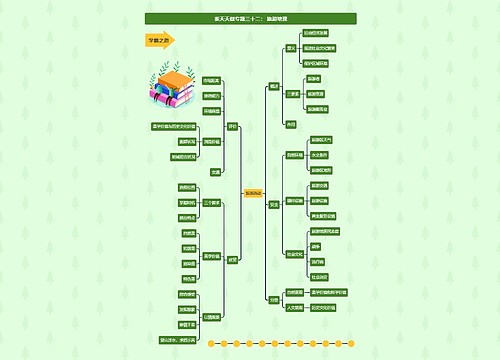

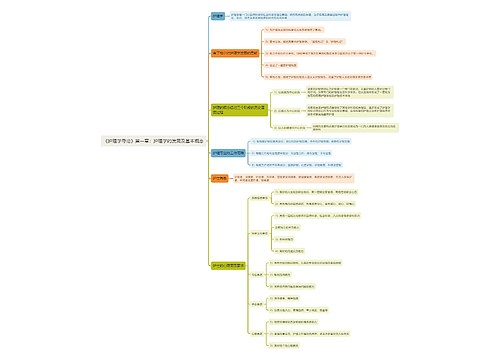

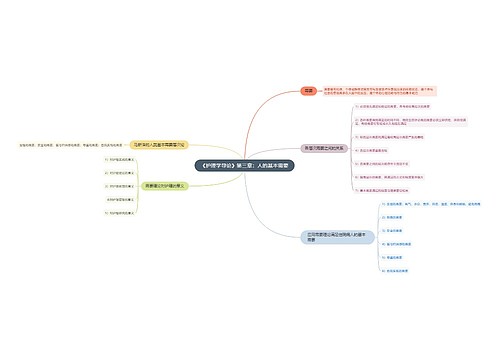

第四章

身份认证

依据:用户所知道的、用户所拥有的、用户所具有的

身份认证技术:口令认证、密码学认证、生物特征认证

基于令牌的认证:用户持有的进行认证的一种物品如:银行卡、电子身份证

单因子认证与多因子认证

认证协议

基于挑战应答方式认证的基本原理(公共秘钥):验证方生成挑战,示证方使用共享秘钥加密挑战,发回验证方,验证方解密后进行核对

Needham-Schroeder认证协议:在认证双方中设置信赖的第三方机构AS进行信任维系

Kerberos认证协议:由AS和TSG构成,AS签发访问TSG票据,TSG签发访问服务器的票据,拥有TSG票据后服务器进行交互和服务

WIndows系统安全认证:主域控制器作用:用户认证、统一账户管理、登录服务、交互过程不在网络上传递口令及散列值

公钥交换存在的问题:双方直接交换公钥容易受到中间人的攻击,由此提出基于数字证书,利用PKI解决公钥交换问题。

数字证书

数字证书的概念数字证书是一个经过权威的、值得信赖的、公证的第三方认证机构(CA认证机构)的签名的包含拥有者信息和公钥的一个文件。

主要内容:证书版本、序列号、签名算法、有效期、主体标识、公钥、证书颁发者和数字签名

认证过程:示证方向CA机构申请数字证书,然后向验证方发送签名信息和证书,验证方通过公钥向CA获得公钥验证签名信息

PKI

组成结构和各个组件的功能

PKI接口:使用者和PKI交互的唯一途径

CA:数字证书的申请注册、签发及管理中心

证书库:CA颁布证书和撤销证书的集中存放地

查询证书库的目的:获取公钥、验证证书的有效性

密钥备份及恢复:用户丢失密钥后用于恢复密钥

证书撤销处理:当用户密钥丢失或离职时用来撤销密钥

证书撤销原因:密钥丢失或员工离职

PKI涉及的标准:证书格式为X.509、访问协议遵循LDAP

根证书:顶级的数字证书,用于验证其他数字证书的真实性

证书链:由多层数字证书组合而成,用来构建相互的信任关系和认证关系

PKI典型功能:基于PKI五大组件

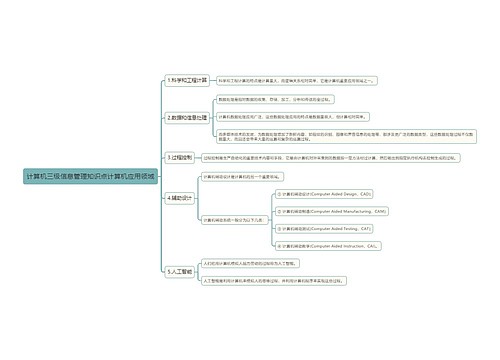

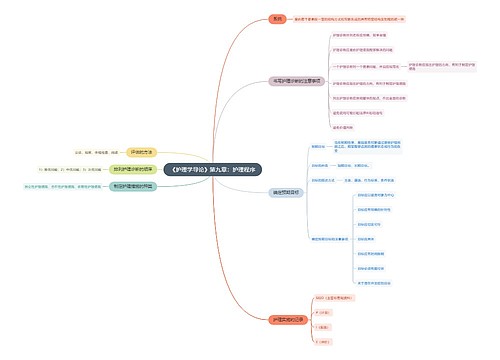

第一章

信息的ISO定义:通过施加于数据上的某些约定而赋予这些数据的特定含义

信息安全

信息安全五要素:机密性、完整性、可用性、可控性、不可否认性

CIA三元组:机密性、完整性、可用性

DAD三元组:泄漏、篡改、破坏

信息安全威胁的基本类型:信息泄露、伪造、完整性破坏、拒绝服务、未经授权访问

信息保障

三要素:人、技术、管理

四方面:保护、检测、访问、恢复

信息系统

信息系统三要素:人、信息、系统

五个安全层次:物理安全、运行安全、数据安全、内容安全、管理安全

社会工程学攻击:利用人类的心理弱点,骗取网络使用者的信任,获取机密信息及系统设置等机密资料,为黑客攻击和病毒感染创建有利条件。

第五章

访问控制的基本组成元素:主体、客体、访问控制策略

主要的三种访问控制模型

自主访问控制模型

原理:基于主体和客体之间的关系来控制资源进行访问。

优点:灵活性高、简单直观

缺点:由于权限允许传递,安全防护相对较低

强制访问控制模型

原理:基于预定的安全策略和安全级别来控制对资源的访问。

优点:严格访问控制,安全性高

缺点:灵活性低

基于角色的访问控制模型

原理:定义一组角色,承担访问控制权限集合,用户可以充当角色实现访问控制。

优点:灵活性高,安全性强。

缺点:较为复杂,难以适应复杂变化。

访问控制策略需要遵守的三个原则

最小特权原则

最小泄漏原则

多级安全策略

第六章

病毒分类

传统病毒

CIH的三个模块构成

初始化驻留模块

传染模块

破坏模块

CIH的攻击对象:PE格式的exe文件

CIH的主要传播方式:文件复制传播

CIH的发作过程:启动初始化驻留内存、传染模块和破坏模块均为触发条件

CIH的查杀方式:手工检测、杀毒软件

蠕虫病毒

蠕虫病毒特征:具有传染性、利用互联网环境传播,能够利用漏洞

尼达姆传播途径:网页、邮件、本地共享传播

尼达姆攻击对象:本地PE格式文件

木马病毒

木马病毒的特点:以控制计算机为目的

木马构成:控制端、木马程序、木马配套程序

病毒防治:检测、清除、预防、免疫

第七章

防火墙

定义:是一个由软件和硬件组成的,在内部网络和外部网络之间的安全屏障,从而保护内部网络免受外部非法用户的侵害。

主要功能:主要用于隔离内网和外网,控制和过滤内外网之间的网络数据流量。

主要局限性:无法检测不经防火墙的流量,不能防范内部人员的恶意进攻,不能防范被病毒感染和有害文件传入,不能阻止数据驱动式攻击。

IDS的主要功能:对网络传输实时监控,并发出警报

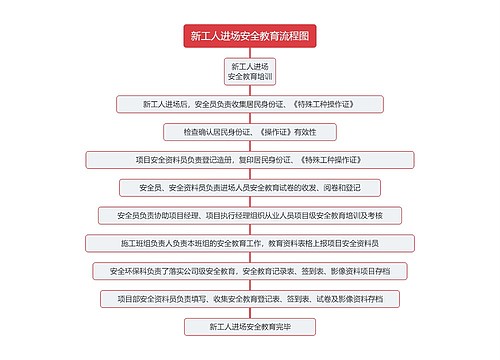

上海工商

上海工商