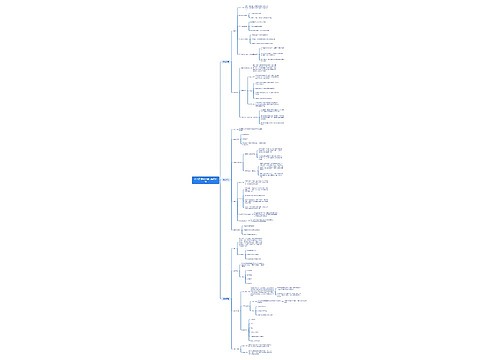

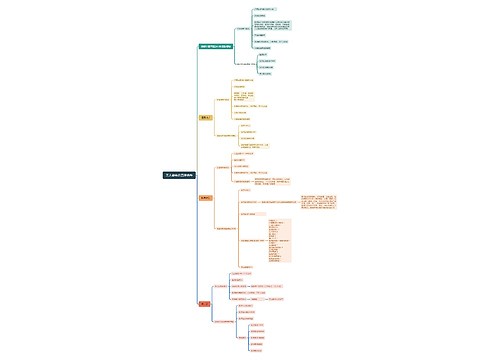

NTD2023指南针-默写指南-思维导图模式_副本

默写指南-思维导图模式

树图思维导图提供 NTD2023指南针-默写指南-思维导图模式_副本 在线思维导图免费制作,点击“编辑”按钮,可对 NTD2023指南针-默写指南-思维导图模式_副本 进行在线思维导图编辑,本思维导图属于思维导图模板主题,文件编号是:34ba05b6e255ee1e2b2474c1a378bfda

思维导图大纲

NTD2023指南针-默写指南思维导图模板大纲

A阶段

网络应用基础

1.简单描述一下 IP 地址的作用和分类?

IP地址的作用是标识一个设备的网络节点,有两个版本 IPv4、IPv6

IPv4分为A/B/C/D/E类

A类0~127

B类128~191

C类192~223

D类224~239

E类240~255

2.简单描述一下公有地址和私有地址的特点?

公有地址:全球唯一,在公网中使用,需要向运营商付费申请

私有地址:局域网唯一,在企业或家庭中使用,不需要付费,解决IPv4地址不足的问题

3.私有 IP 地址的范围?

A类:10.0.0.0~10.255.255.255

B类:172.16.0.0.0~176.31.255.255.255

C类:192.168.0.0~192.168.255.255

4.子网掩码的作用?ABC 三类地址的默认子网掩码是?

子网掩码的作用:区分IP地址的网络位和主机位

默认子网掩码

A类:255.0.0.0

B类:255.255.0.0

C类:255.255.255.0

5.什么是网关?相同网段通信需要设置网关地址吗?

网关是一个网段去往另一个网段的出口

相同网段通信不需要网关

6.描述修改交换机名为 SW1 的命令

系统视图下输入 sysname SW1

7.07.为交换机 SW1 设置本地登录密码为 Taren1(用户视图开始)

user-interface console 0

set authentication password cipher Taren1

8.对真实交换机路由器的管理方法有哪些?分别适合什么环境?

本地

使用console线与设备连接,适合新设备调试或者面对设备调试

远程

开启设备的远程管理功能,使用远程软件连接,适合线上运行环境调试

9.VMware 虚拟化里面快照和克隆的特点?

快照

对虚拟机某一时刻的数据资料和状态进行备份,虚拟机出现故障时,可以通过快照快速恢复到快照时的状态

可以在开机或者关机状态制作快照

一个虚拟机可以保存多份快照,但启动虚拟机时只能使用其中一个快照

克隆

以现有的虚拟机或者快照为模版,生成新的虚拟机

只能在关机状态下制作克隆

可以基于一个虚拟机或者快照制作多份克龙,克隆出来的虚拟机都是独立的虚拟机,可以同时使用

10.虚拟机厂商及产品

VMware

PC版:VMware Workstation

企业版:VMware vSphere

Microsoft 微软

PC版:VirtualPC

企业版:Hyper-V

RedHat 红帽

PC版:KVM

企业版:RHEV

Oracle 甲骨文

PC版:VM VirtualBOX

企业版:VM Server

11.Windows10 常见版本

家庭版、专业版、企业版、教育版

12.网络排错常见思路(由近到远)?

先Ping回环地址127.0.0.1,检查本机网卡是否正常

查看本机、对方IP,确保IP地址没输错

检查对方防火墙,确保防火墙关闭

Windows应用安全

1.Windows Server2016操作系统的常见版本

Windows Server 2016 Standard 标准版

Windows Server 2016 Datacenter 数据中心版

2.Windows 10如何发起远程桌面连接,端口号是多少

开始-运行-mstsc

RDP远程桌面协议,端口号:3389

3.Windows常见内置用户

Administrator 管理员

Guest 来宾,默认禁用

注:内置用户可以改名和禁用,但无法删除

4.Windows系统常见内置组及作用

Administrator 管理员组

管理员组的用户拥有管理权限

Users 用户组

新建用户默认都属于此组

Everyone 任何人

任何用户都属于这个组

5.NTFS文件系统的特点

高度写

磁盘空间利用率高(支持压缩,磁盘配额)

安全性高(支持加密,访问控制)

支持大分区、大文件

6.Windows Server2016本地安全策策略和帐户策略分别包含什么内容

本地安全策略

帐户策略

本地策略

帐户策略

密码策略

帐户锁定策略

7.符合复杂性要求的密码

英文字母小写、英文字母大写、符号、数字,四选三

8.密码长度最小值、最长使用期限、最短使用期限、强制密码历史为 0 分别表示?

密码长度最小值,0 表示无限制

密码最长使用期限,0 表示永不过期

密码最短使用期限,0 表示随时更改密码

强制密码历史,0 表示无限制,可随意使用过去使用过的密码

9. 普通用户登录密码错误次数达到了帐户锁定阈值后如何解锁?

锁定后可由管理员手动解除锁

锁定后可等锁定时间超时自动解锁

10. 本地策略中用户权限分配的常用策略?

更改系统时间、关闭系统、允许本地登录、拒绝本地登录、拒绝从网络访问这台计算机

11.打开本地组策略及强制刷新策略的命令?

gpedit.msc 打开本地组策略

gpupdate /force 强制刷新组策略

12. 什么是 DNS,主要作用是什么?

DNS即域名系统,端口号53

为客户机提供“域名与 IP 地址”的地址解析服务

13. 常见顶级域名及含义?

组织域

.gov 政府

.com 商业

.edu 教育

.org 民间团体组织

.net 网络服务机构

.mil 军事部门

国家/地区

.cn 中国

.us 美国

.ru 俄罗斯

.hk 中国香港

.tw 中国台湾

14. 简述常见的 dns 资源记录类型,并描述各自的含义

A 正向解析

PTR 反向解析(把 IP 地址映射为域名)

CNAME 别名解析

15. 活动目录的简称及特点?

活动目录简称 ad

活动目录特点:集中管理,便捷的网络资源访问,可扩展

16. 升级域控的条件有哪些?

安装者需具有本地管理员权限

有足够的可用磁盘空间

操作系统必须满足条件:Windows Server 版4)静态 TCP/IP 设置(IP 地址,子网掩码)

需要有 DNS 服务器的支持

本地磁盘至少有一个分区是 NTFS 文件系统

17. GPO 是域中组策略设置对象,默认有哪两个 GPO?

默认域策略(Default Domain Policy)

默认域控制器策略(Default Domain Controllers Policy)

18. Windows 系统 SAM 文件的存储路径?

C:\Windows\System32\config\SAM

19. WinPE 系统中,磁盘管理工具的主要功能?

磁盘分区合并、磁盘分区释放、创建磁盘分区、磁盘格式化

B阶段

网络通信原理

1. OSI 模型每层的名称是什么?

应用层

表示层

会话层

传输层

网络层

数据链路层

物理层

2. 什么是PDU

PDU即协议数据单元

3. 数据在 TCP/IP 模型中每层的 PDU 分别叫什么名称?

应用层--数据

传输层--数据段

网络层--数据包

数据链路层--数据帧

物理层--比特流

4. MAC 地址是什么?

MAC地址也叫做物理地址,由48个二进制位组成,前 24 位 表示的是厂商标识,后 24 表示的厂商自己分配的编号

第八位为 0 表示的是单播 MAC 地址 ,第八位为 1 表示的是组播MAC 地址

5. 以太网数据帧的封装结构是什么?

目的MAC地址 源MAC地址 类型 数据 帧校验序列

6. ARP 协议的作用是什么?

ARP地址解析协议,作用是基于已知的目标IP地址获得目标设备对应的MAC地址

7. ARP 的分类有那些?

普通 ARP(正向 ARP):通过 IP 地址获取 MAC 地址

反向 ARP(RARP):通过 MAC 获取 IP 地址

免费 ARP:查询想使用的 IP 地址是否在局域网中已被占用

逆向 ARP(IARP):通过物理地址获取 IP 地址(一般出现在帧中继网络中,实现 IP 和 DLCI 地址映射)

代理 ARP:路由器收到 ARP request 时,发现源 IP 和目标 IP 不在一个网段,就会当代理 ARP 角色,作为回答,告诉查询者它想要的 MAC 地址

8. ARP 请求报⽂中的⽬的 MAC 地址是多少?

发送 ARP 请求报文时,目的 MAC 字段为全 0 的 MAC 地址 0x0000-0000-0000

9. 如何查看本机的 ARP 缓存表?如何清理本机 ARP 缓存?

查看 ARP 缓存:Win+R 打开运行,打开 cmd 命令行,输入 arp -a

清理 ARP 缓存:Win+R 打开运行,打开 cmd 命令行,输入 arp -d

10.什么是静态 ARP?如何在本机配置静态 ARP 绑定?

静态 ARP:手工建立的 IP 地址和 MAC 地址之间固定的映射关系

arp -s 主机地址 mac 地址 arp -s 192.168.222.4 00-50-56-ff-17-99

11. ICMP 是什么?ICMP 的作⽤是什么?

ICMP:Internet 控制消息协议、协议号 1、位于 TCP/IP 的第三层

作用:检测网络通信故障和实现链路追踪

12. ICMP 协议中两大应用?

ping 命令:检查网络是否畅通的常用命令

tracert 命令:用于确定 IP 数据包访问目标所采取的路径

13. ICMP 的常见回显消息代表什么意思?

Reply from 目标地址... 连接成功

Destination host unreachable 目标主机不可达

Request timed out 请求时间超时

Unknown host ... 未知主机名

14.什么是IPv4地址

互联网协议的地址

作用:标识一个节点的网络未知

长度:32个二进制位

组成:网络位+主机位

表示方式:点分十进制

数量:2的32次方

15. 什么是子网掩码?

子网掩码是长度和 IP 地址一样,由 32 个二进制位组成

作用:用来区分 IPv4 地址的主机位和网络位

二进制位为1代表网络位

二进制位为0代表主机位

16. 默认的子网掩码

A类 255.0.0.0

B类 255.255.0.0

C类 255.255.255.0

17. 私有IP地址的分类及范围

A类:10.0.0.0~10.255.255.255

B类:172.16.0.0.0~176.31.255.255.255

C类:192.168.0.0~192.168.255.255

18. TCP 是什么协议?TCP 协议的特点是什么?

传输控制协议:是一种面向连接的、可靠的的传输层通信协议

19. UDP 是什么协议?UDP 协议的特点是什么?

用户数据报协议:非连接的协议、不可靠的的传输层协议

20. Telnet 是什么协议?默认端口号是什么?

远程终端协议,端口号是23

21. 什么是 AAA

AAA 是网络安全中进行访问控制的一种安全管理机制,提供认证、授权和计费三种安全服务

22. TCP 三次握手的过程是什么?

第一次握手:建立连接时,客户端发送 syn 包(seq=j)到服务器

第二次握手:服务器收到 syn 包,必须确认客户端的 SYN(ack=j+1),同时自己也发送一个 SYN包(seq=k)即 SYN+ACK 包

第三次握手:客户端收到服务器的 SYN+ACK 包,向服务器发送确认包 ACK(ack=k+1),此包发送完毕,客户端和服务器 TCP 连接成功

23. 什么是 DNS?

域名系统:用来完成域名与 IP 地址之间的映射,便于用户对网站的记忆和访问

端口号是 TCP 或 UDP 的 53

24. TFTP 是什么

简单文件传输协议,端口号 69

25. FTP 和 TFTP 的区别?

标准 FTP 端口号 TCP 21 和 22,标准 TFTP 端口号是 UDP 69

FTP 用于稳定的传输大容量文件,TFTP 用来传输一些小的文件,速度快但是很容易丢包

弹性交换网络

1.冲突域和广播域的区别是什么?

冲突域:就是连接在同一导线上的所有工作站的集合

交换机的每一个接口都是一个冲突域

广播域: 网络中能接收任一设备发出的广播帧的所有设备的集合

路由器的每一个接口都是一个广播域

2.什么是 VLAN? VLAN 的作用什么?

VLAN 虚拟局域网

作用:分割广播域

3.部署VLAN的优势

限制广播域,节省带宽资源

增强局域网的安全性

提高网络的健壮性

灵活的构建局域网

4.VLAN的划分方式

基于接口划分

基于MAC地址划分

基于子网划分

5.VLAN端口的主要类型

Access接口:用于连接终端

Trunk接口:用于连接交换机、路由器

Hybrid接口:即可连接终端,也可连接网络设备

6.Access和Trunk的区别

Trunk 链路一般用于交换机连接交换机, 同一时刻可支持多个 VLAN 的数据转发,数据携带 VLAN标签( native vlan 除外)

access 链路一般用于交换机连接终端, 同一时刻只能传输一个 vlan 的数据,发送数据的时候 剥离 vlan 标签

7.交换机的工作流程是什么?

学习=>广播=>转发=>更新

8. 如何恢复接⼝上 VLAN 的缺省配置?

Access

先把端口恢复到默认的 vlan1,例如的 port default vlan 1,再去修改接口类型

Trunk

先恢复默认允许的 vlan1,如果是允许了所有 vlan,需要删除 undo port trunk allow-pass vlan 2 to 4094

9.路由器的工作原理是什么?

路由器根据路由表转发数据包,当路由器收到一个数据包后,会查找路由表中是否存在这个 数据包的目的地址 如果存在,就按此条路由条目的下一跳地址进行转发,如果不存在,则丢弃 此数据包

10.STP协议、RSTP协议、MSTP协议

STP生成树协议

RSTP快速生成树协议

MSTP多生成树协议

11.STP的作用

2层存在冗余链路的情况下, 通过逻辑上阻塞某个端口,防止2层数据转发环路的放生

12.STP的桥优先级默认是多少?步长是多少?

默认是32768,步长是4096

13.STP端口优先级默认是多少

端口优先级默认为128

14.简述STP的工作原理

默认情况下STP是开启的,加电开机后通过相连的交换机互相发送和比较BPDU,从而确保网络中去往任何设备仅存在一条最短、无环、2层数据转发路径

工作过程

选举根网桥交换机

选举根端口

选举指定端口

阻塞非指定端口

15.STP根交换机的选举原则

比较交换机的BID,越小越优先

BID由优先级和MAC地址组成,优先级默认是32768

16.STP如何选举根端口

比较去往根网桥的cost值

cost值相同,比较发送者的BID

cost和BID相同,比较发送者的PID

cost值、BID、发送者的PID相同,比较接受者的PID

17.STP如何选举指定端口

指定端口的作用是专门用来发送BPDU报文(根网桥发送的指令)

比较去往根网桥的cost值

cost值相同,比较发送者的BID

cost和BID相同,比较发送者的PID

18.MSTP和RSTP对比,有什么优势?

继承了 rstp 优点,引入了实例( instance)的概念,实现基于实例的负载均衡 不但可以实现多个链路之间的备份,还可以提高多个链路的利用率

19.生成树协议中,交换机的 BPDU 类型有哪些

配置 BPDU 和拓扑变更 BPDU

20.RSTP 中的交换机端口的角色和状态有哪些?

端口角色

根端口、指定端口、替代端口(替代根端口)、备份端口(备份指定端口)

端口状态

Learning 学习状态

Forwarding 转发状态

Discarding 丢弃状态

21.链路聚合 Eth-Trunk 的作⽤

Eth-Trunk(链路聚合)作为一种捆绑技术,可以把多个独立的物理接口绑定在一起,作为一个 大宽带的逻辑接口使用

优点:可以增加设备之间的互联带宽、提高设备之间的可靠性、对流量 负载均衡,提高链路利用率

22.手工链路聚合的特点?

当两台设备中至少有一台不支持 LACP 协议时,可以使用手工负载分担模式的 Eth-Trunk,手工负载分担模式下,加入 Eth-Trunk 的链路都进行数据转发

23.LACP 链路聚合的特点

LACP 模式也称为 M:N 模式,其中 M 条链路处于活动转发状态, N 条链路处于非活动状态作为备份状态

24.系统 LACP 的默认优先级是多少

32768

25.手工链路聚合和 LACP 链路聚合的区别?

手工模式

不需要支持 LACP 协议、正常情况下,所有链路都是活动链路 、无法检测链路错连

LACP模式

需要支持 LACP 协议、正常情况下部分链路是活动链路、可以检测链路错连

26.堆叠和集群的区别?

区别在于盒式交换机只能用堆叠,框式交换机只能用集群

27.集群建立过程中主备交换机选举原则?

最先完成启动,并进入单框集群运行状态的交换机成为主交换机

当两台交换机同时启动时,集群优先级高的交换机成为主交换机

当两台交换机同时启动,且集群优先级又相同时, MAC 地址小的交换机成为主交换机

当两台交换机同时启动,且集群优先级和 MAC 地址都相同时,集群 ID 小的交换机成为主 交换机

28.什么是直连路由?

路由器端口配置了IP地址且是UP状态,会在路由表形成直连路由

29.什么是静态路由?静态路由如何配置?

由管理员手动添加,单向条目,一般在小型网络使用,不耗费设备资源、不灵活

ip route-static 目标网络 掩码 下一跳

30.路由表的作用?

路由表由多个协议的路由条目组成,每一条路由条目都有目标网段、出接口、下一跳组成,指导三层数据包的转发

display ip routing-table

31.路由协议优先级的作用

区分不同的路由来源,表示的是路由的稳定性(数值越小越优先)

静态路由优先级 60,直连路由优先级 0,OSPF内部路由优先级 10,OSPF外部路由优先级 150,BGP优先级 255,IS-IS优先级 15

32.静态路由如何修改路由优先级?

ip route-static 0.0.0.0 0.0.0.0 192.168.0.1 preference 50

33.MUX VLAN 的类型?

主 vlan、 辅助 vlan( 组 vlan 和隔离 vlan)

34.在 Mux-VLAN 中隔离 VLAN 和组 VLAN 有什么不同?

同一个隔离 vlan 间的端口之间,不能互通

同一个组的 vlan 端口可以互通,不同的组 vlan 之间的端口,不可以互通

35.VLAN 聚合的类型?

Super-VLAN(超级 VLAN)、 Sub-VLAN(子 VLAN)

36.VLAN 聚合的作用?

在多个 VLAN 的环境中节省 IP 地址

37.VLAN 聚合的优势?

Sub-VLAN 公用一个网关,节省 IP 地址

实现了不同广播域使用同网段地址,增加了编制的灵活性,避免了 IP 地址的浪费

大中型园区网络

1.VRRP是什么

虚拟路由器冗余协议

2.VRRP 可以解决什么问题?

网关的单点故障问题

3.VRRP 的组播地址?协议号是多少?

组播地址 224.0.0.18,协议号是 112

4.VRRP 角色有哪些?

Master 路由器、 backup 路由器、虚拟路由器

5.VRRP 主备⻆⾊选择原则是什么?

首先比较优先级,越大越好

优先级相同,比较IP地址,越大越好

6.VRRP 如何实现负载分担?

不同网段的流量分别走不同的路由器,一台作为主网关路由器,指导数据的转发,另外一台作为备份网关路由器,监控主路由器的状态,一个网段的主网关路由器也可以是另一个网段的备份网关路由器,这样既实现了备份,也实现了负载均衡

7.VRRP ⼯作过程简述?

主⽹关周期性发送 VRRP 通告报文(三层心跳报⽂)

通告报文发送的周期时间:默认情况下是 1 秒

通告报文发送的⽬ 的地址是组播地址: 224.0.0.18

备份网关监控主网关状态,在3倍发送周期180秒后,如果没有收到主网关的VRRP通告报文,备份网关会变为主网关,承担流量转发任务

8.BFD 的作用是什么?

双项转发检查机制,用于快速检测、监控网络中链路或者 IP 路由的转发连通状况

9.BFD 的原理是什么?

在两个设备之间建立BFD会话,并沿着它们之间的路径周期性发送BFD控制报文,如果一方在既定时间没有收到BFD控制报文,则认为路径上发生了故障

10.DHCP 的作⽤是什么?

动态主机配置协议,可以给电脑,手机等连网设备分配 IP 地址、子网掩码、网关、 DNS

11.DHCP 的⻆⾊有哪些

DHCP 服务器, DHCP 客户端, DHCP 中继

12.DHCP ⾸次接⼊的过程?

发现阶段,主机广播发送Discover报文

提供阶段,DHCP服务器单播回复Offer报文

选择阶段,主机广播发送Request报文

确认阶段,DHCP服务器单播回复ACK报文

13.在 DHCP 中设置排除地址的作用是什么?

排除的地址不会再发送给终端使用,避免出现IP地址冲突

14.DHCP 中继一般配置在那个设备上? DHCP 中继如何配置?

DHCP一般配置在终端的网关接口上

配置过程

开启DHCP功能

在网关接口中设置DHCP中继

在配置DHCP中继的接口上指定DHCP服务器的地址

15.配置完 DHCP 后, ⽆法获取到 IP 地址,应该怎么排错

查看地址池是否配置正确

DHCP服务器是否有指向客户端网段的路由

相应接口是否配置了dhcp select global/interface/relay

是否配置了中继,中继配置是否正确,DHCP服务器的地址是否存在且正确

16.针对 DHCP 的常见攻击行为有哪些

仿冒DHCP Server攻击,DHCP饿死攻击

17.DHCP Server 仿冒攻击原理是什么?

客户端广播发送Discover后,仿冒的DHCP Server和合法的DHCP Server都能够收到,并且回应Offer,如果客户端先收到的Offer来自仿冒的DHCP Server,那么客户端会继续向仿冒的DHCP Server请求IP地址等参数,仿冒的DHCP Server就会分配错误的IP地址等参数给客户端

18. 安全 MAC 地址的分类?

安全动态 MAC、安全静态 MAC 与 Sticky MAC

19.端口安全的保护动作有哪些?

restrict(限制)、 protect(保护)、 shutdown(关闭)

20.什么是网关?

一个网段去往另外一个网段的出口

21.子网划分的原因是什么?

满足不同网络对 ip 地址的需求,实现网络的层次性,节省 ip 地址

22.ACL 的作用是什么?

ACL即访问控制列表,作用是抓起匹配规则的流量,不同的控制工具调用ACL可以实现不同的控制效果

23.ACL 的类型有哪些,分别在什么情况下使用?

基本ACL

只匹配源IP地址,通常用在控制数据包不精确的场景

高级ACL

可以匹配源IP、目标IP、协议号、源端口和目标端口等信息,通常用在控制数据包精准的场景下

24.ACL 的隐藏规则及特点?

隐藏规则

允许所有

ACL与traffic-filter一起使用时,如果一个数据包没有匹配到ACL中的任何一条规则,默认执行允许所有

拒绝所有

拒绝所有

ACL不与traffic-filter一起使用时,如果一个数据包没有匹配到ACL中的任何一条规则,默认执行拒绝所有

特点

对设备自己本身的流量不起作用,只对经过的流量起作用

当流量没有匹配到任何一条规则时,执行隐藏规则,默认是拒绝所有

当跟traffic-filter一起时隐藏规则是允许所有

25.NAT 是什么及分类?

网络地址转换,内网私有地址转换成公网的公有地址,通常配置在边界网关上,保护内网主机,提高安全性

分为静态NAT和动态NAT

静态NAT,1对1,不节省IP地址

动态NAT,多对多,本质还是1对1,有多少公有地址就允许多少台设备同时上网

26.基本 NAT 和 NAPT 的区别是什么?

基本NAT只基于IP地址进行转换

基本NAT只基于IP地址进行转换

NAPT可以转换IP地址的同时对TCP和UDP端口进行转换,实现多个私有地址使用1个公有地址

27.Easy-ip 是什么?地址池 NAT 是什么?它们的区别是什么?

Easy-ip是一个特殊的NAPT,配置时不需要创建公网地址池

地址池NAT通过设置地址池动态进行分配,共享很少的公网IP地址,全部占用后,后续的NAT申请会失败

区别

Easy-ip采用网络出接口地址,内网所有IP使用接口地址访问外网

地址池NAT采用独立地址池中地址做转换,不使用接口地址

C阶段

弹性路由网路

1.OSPF的工作原理

建立邻居表

同步数据库

计算路由表

2.OSPF的报文有哪些

Hello报文 用来建立、维护邻居关系

DD 发送数据库摘要信息

LSR 向对端请求本端数据库没有的信息

LSU 回应对端请求的信息

LSACK 回应对方的更新信息

3.OSPF 网络类型有哪些?

广播类型( Broadcast)

非广播类型( NBMA)

点到点类型( P2P)

点到多点类型( P2MP)

4.DR 的作用是什么?

减少邻接关系,降低设备负担

降低 OSPF 协议流量

加快数据库同步

5.DR 的选举原则是什么?

比较接口优先级,数值越大越优先

优先级先等,比较Router-id,越大越优先

6. Router-id 的作用是什么?

路由器标识 即路由器的名字,每个运行 OSPF 的路由器都会有一个名字,全网唯一

7.OSPF 有哪些区域?

骨干区域: area0

非骨干区域:除 area 0 之外的其他所有许可范围内的区域

特殊区域: stub、 totally stub、 NSSA、 totally NSSA

7.OSPF 有哪些区域?

保护一个区域不受来自外部链路的影响

8.特殊区域的作用?

保护一个区域不受来自外部链路的影响

缩减 LSDB 和路由表的规模,减少路由信息数量,降低设备压力

9.什么是 ABR?什么是 ASBR?

ABR

区域边界路由器,位于一个或多个 OSPF 区域边界上,将这些区域连接到主干网络的路由器

ASBR

自治系统边界路由器,位于 OSPF 自治系统和非 OSPF 网络之间

10.OSPF 路由聚合的作用?

可以减少路由信息,从而减小路由表的规模,提高交换机的性能

11.配置 Stub 区域时需要注意下列几点?

骨干区域不能配置成 stub 区域

如果要将一个区域配置成 Stub 区域,则该区域中的所有交换机都要配置 STUB 区域属性

Stub 区域内不能存在 ASBR,即自治系统外部的路由不能在本区域内传播

虚连接不能穿过 Stub 区域

12.OSPF 的链路认证和区域认证的区别是什么?

链路认证配置在接口上,链路之间只关心密码是否匹配

区域认证是在OSPF进程中配置,可以同事批量设置划分在同一区域中的接口认证方式,不需要单独在接口启动

13.链路认证和区域认证哪个优先级高?

链路认证会优先于区域认证

14.OSPF 虚链路的作用是什么?

解决的非骨干区域跨越普通区域不能直接与骨干区域直接相连的问题

15.OSPF 建立邻居的状态有哪些?

Down 设备彼此之间谁不知道谁

Init 收到对方的信息,但是对方不知道自己

2-way 彼此都知道对方是谁

Exstart 确定谁是主动端,主动与对端交互信息

Exchange 开始发送数据库简要信息 ,彼此进行对比交互

Loading 通过数据库摘要信息,发现本端没有的信息发送 LSR请求消息,对方通过LSU更新,本端通过LSACK进行确认

Full 达到同步数据库的完美状态

16.OSPF 的路由类型有哪些?

1 类 LSA=Router-id

2 类 LSA=Network

3 类 LSA=Summary

4 类 LSA=ASBR

5 类 LSA=External 外部路由

7 类 LSA=NSSA

骨干网规划与实现

1.BGP 是什么?

BGP( Border Gateway Protocol)是一种用于自治系统 AS( Autonomous System)之间的动态路由协议

2.组建 BGP 网络最基本的配置过程?

创建 BGP 进程 (创建 AS 号)

只有先创建 BGP 进程,才能开始配置 BGP 的所有特性

建立 BGP 邻居关系

只有成功建立了 BGP 邻居关系,设备之间才能交换 BGP 消息

注入路由

BGP 协议本身不发现路由,只有引入其他协议的路由才能产生 BGP 路由

3.BGP 消息类型?BGP 消息类型?

Open:用于 BGP 邻居的建立,协商参数

Updata:用于 BGP 邻居之间传递路由条目

Keep-alive:用于 BGP 邻居之间的维护,周期发送时间 60s,180s 收不到认为邻居断开

Notification:通知报文,用于在 BGP 邻居之间传递报错信息

Route-refresh:请求邻居发送路由信息

4.BGP 路由注入的方式?

Import 方式

按协议类型,将 RIP 路由、 OSPF 路由、静态路由和直连路由等某一协议的路由注入到BGP路由表中

Network 方式

比 Import 方式更精确,将指定前缀和掩码的一条路由注入到 BGP 路由表中

5.什么是水平分割原则? BGP 为什么要有水平分割?

BGP 路由器通过 IBGP 邻居获得的最优路由不会发布给其他的 IBGP 邻居, IBGP 水平分割原则用于防止 AS 内部产生环路

6.路由反射器的作用?

为保证 ibgp 对等体之间的连通性,需要在 ibgp 对等体之间建立全连接关系当 ibgp 对等体数目很多时,建立全连接网络的开销很大使用路由反射器 rr,可以解决这个问题

7.联盟的作用?

联盟( Confederation)是处理 AS 内部的 IBGP 网络连接激增的一种方法,它将一个 AS 划分为若干个子自治系统( Sub AS),每个子 AS 内部建立 IBGP 全连接关系,子 AS 之间建立 EBGP 连接关系

8.路由反射器的反射规则?

从非客户机 IBGP 对等体学到的路由,发布给此 RR 的所有客户机

从客户机学到的路由,发布给此 RR 的所有非客户机和客户机(发起此路由的客户机除外)

从 EBGP 对等体学到的路由,发布给所有的非客户机和客户机

从非客户机 IBGP 对等体学到的路由, 不会发布给非客户机

9.反射器和联盟的区别?

反射器不需要改变现有网络拓扑,兼容性好; 联盟需要概念拓扑结构

反射器配置方便,只需要对作为反射器的设备进行配置,客户机并不需要知道自己是客户机; 联盟: 所有设备需要重新进行配置

反射器适用于中、大规模网络 联盟适用于大规模网络

10.MED 与本地优先级的区别?

本地优先级

本地优先级属性,数值越大越好,默认是 100

该属性能在 AS 内部任意传递,不能在 AS 之间传输

用于判断流量离开 AS 时的最佳路由

MED

开销值属性,默认为 0,越小越好

该属性可以在 AS 之间传递

用于判断流量进入 AS 时的最佳路由

11.BGP 路由的来源有哪些?

IGP: BGP 用 network 命令注入到路由表的路由, 优先级最高

EGP:通过 EGP 得到的路由信息, 优先级次之

incomplete:表示路由的来源无法确定 bgp 通过 import-route 命令引入的路由, 优先级最低

12.AS-PATH 属性的作用?

AS_Path 数量可以作为 BGP 选路条件, AS-Path 通过携带路径属性也可用于 AS 之间的防环

13.ACL 与前缀列表的区别?

ACL 用于匹配数据包的地址或者路由信息,过滤不符合条件的路由信息或数据包; IP Prefixlist 不能用于数据包的过滤

ACL 可以很好匹配路由的前缀部分,但是对于前缀相同而掩码不同的路由无法匹配; IP Prefixlist 过滤 IP 前缀,能同时匹配前缀号和掩码 ,解决 ACL 不能区分相同前缀、不同掩码的路由的问题

14.给网络设备接口配置 IPv6 地址的步骤及命令?

系统视图先开启 ipv6 功能,然后进入接口视图开启 ipv6 之后配置地址即可

ipv6

interface gigabitethernet 0/0/0

ipv6 enable

ipv6 address ip地址 掩码

15.查看 IPv6 路由表的命令?

display ipv6 routing-table

16.查看 OSPFv3 邻居的命令?

display ospfv3 peer

17.OSPFv3 和 OSPFv2 的主要区别?

OSPFv3 主要支持基于 IPv6 的网络环境 OSPFv2 主要支持 IPv4,两者所服务的 IP 协议不同

OSPFv3 直接在接口加入区域的设置即可把接口的网段宣告 OSPFv2 需要到区域里面宣告网段,两者宣告网段的方式也有所不同

18.AP 是什么? AP 的分类有哪些?

AP 即无线访问接入点,功能类似于家⾥的⽆线路由器, 可以覆盖几十米至上百米

胖 AP--家庭或者办公室使⽤,单独管理,需要接⼊电源

瘦 ap----做统⼀的⽆线覆盖⽤的,使⽤ac 控制统⼀管理,不需要接⼊电源,由 poe 供电交换机,通过⽹线提供电⼒

19.什么是 POE 供电交换机?

具备 POE 供电模块的交换机,可以给⽆线 AP 提供电⼒能源

20.WLAN 是什么?

WLAN 指的是无线局域网,指应用无线通信技术将计算机设备互联起来,构成可以互相通信和实现资源共享的网络体系

21.常见的无线网络架构?

AC 直连式组网

AC 旁挂式组网

22.请描述 WLAN 网络中的数据转发方式?

隧道转发方式

隧道转发方式是指用户的数据报文到达 AP 后,需要经过 CAPWAP 数据隧道封装后发送给 AC,然后由 AC 再转发到上层网络

直接转发方式

直接转发方式是指用户的数据报文到达 AP 后,不经过 CAPWAP 的隧道封装而直接转发到上层网络

D阶段

服务器应用与安全

1.如何实现对 Linux 云服务器的远程管理,用什么工具、什么协议、什么端口?

通过客户端软件MobaXterm、Xshell、Putty、CRT等,使用SSH协议,使用TCP 22端口

2.你了解的常见的 Linux 系统有哪些?

Red Hat、 CentOS, openEuler、 Fedora、 UOS 统信、 Deepin 深度、 UbuntuKylin 优麒麟、Debian、 Ubuntu 乌班图、 Kali 等

3.简述绝对路径、相对路径的含义

绝对路径:以 / 开始的完整路径(或者以 ~ 开始的路径),与当前所在的目录位置无关

相对路径:以当前工作目录为参照的路径

4.列出不少于 5 个常见的 Linux 目录,并描述各自的用途

/:整个 Linux 文件系统的根目录

/boot:存放系统内核、启动菜单配置等文件

/home:存放普通用户的默认家目录(同名子目录)

/root:管理员的家目录

/bin、 /sbin:存放系统命令、可执行的程序

/dev:存放各种设备文件

/etc:存放各种系统配置、系统服务配置文件

5.你熟悉哪些厂商的云主机?

阿里云、华为云、百度云、腾讯云、亚马逊 AWS、微软 Azure

6.购买云主机你会关注哪些点?

计费模式、区域、CPU、内存、硬盘、带宽、监控、备份、安全合规

7.Linux 系统中如何控制文档的访问权限

设置文档归属

chown -R 属主:属组 文档...

chown -R 属主 文档...

chown -R :属组 文档...

设置文档权限

chmod -R ugoa+-=rwx 文档

8.简述文档归属、访问权限的类别及各自含义

文档归属

属主:拥有此文件/目录的用户-user

属组:拥有此文件/目录的组-group

其他用户:除所有者、所属组以外的用户-other

访问权限

读取:允许查看内容-read

写入:允许修改内容-write

可执行:允许运行和切换-excute

9.Linux 用户和组管理命令有那些?

useradd 用户名 //创建用户 passwd 用户名 //为用户设置密码 userdel 用户名 //删除用户

groupadd 组名 //创建属组 gpasswd -a 用户名 组名 //将用户加进属组 gpasswd -d 用户名 组名 //将用户从属组中移除 groupdel 组名 //删除属组

10.Linux 中第一个光盘驱动器的设备文件是 sr0,第一个 SATA 接口硬盘的设备文件是?

10.Linux 中第一个光盘驱动器的设备文件是 sr0,第一个 SATA 接口硬盘的设备文件是?

SATA 接口的硬盘类别为 sd,硬盘设备的顺序按字母顺序排列,因此第一个 SATA 接口的硬盘 设备是 sda

11.挂载/卸载光盘的命令是什么?

mount /dev/cdrom /xx/xx //挂载光盘到xx目录 umonut /xx/xx //卸载光盘

12.YUM 是什么?作用是什么?

Yum: Yellow dog Updater, Modified 是一个 shell 前端软件包管理器

作用:分发软件包资源、解决依赖关系、查询、安装、卸载软件

13.YUM 两个配置文件路径分别是什么?

YUM 源配置目录(用来存放各种仓库设置文件): /etc/yum.pepos.d/

YUM 行为设置文件: /etc/yum.conf

14.快速配置 yum 软件源的命令是什么

yum-config-manager --add-repo file:///软件源路径

15.Yum 管理命令有那些?

yum list 软件名 yum info 软件名 yum priovides 软件名 yum -y install 软件名 yum -y remove 软件名 yum -y reinstall 软件名

16.简述 yum 源配置文件中 baseurl、 gpgcheck 语句各自的作用

baseurl = 软件仓库的 URL 访问地址 gpgcheck = 1 或 0,表示是否启用软件签名检查

17.动态网页与静态网页有啥区别? httpd 服务端如何才能支持 PHP 程序?

静态网站

浏览器通过 URL 访问到的网页内容固定不变,对应服务端静态提供的资源文件,主要包括.txt文本、 .html 网页、 .jpg|.png 图片、 .zip|.tar.gz 压缩文件等等

动态网站

浏览器通过 URL 访问到的网页内容动态变化,对应服务端的网页程序动态生成的资源文件,主要包括 .php、 .jsp、 .asp、 .wsgi 等不同网页语言编写的程序

安装 httpd、 php-fpm、 php-mysqlnd 等相关软件包

18.什么是 LAMP?包含那几个组件,作用分别是什么?

LAMP 是一种成熟的动态企业网站服务器模式

LAMP 是一种成熟的动态企业网站服务器模式

Linux:作为服务器操作系统,提供运营平台

Apache HTTP Server:作为最前端组件,负责处理 HTTP 访问请求

MariaDB 或 MySQL:作为后端数据库,提供数据存储

PHP 或 Python:作为后端开发环境,实现网页程序支持

19.Systemctl 系统控制命令有那些?

systemctl start 服务名.. ..

systemctl stop 服务名.. ..

systemctl restart 服务名.. ..

systemctl status 服务名.. ..

20. 立即停用防火墙和永久停用防火墙的命令?

systemctl stop firewalld //停止防火墙 systemctl disable firewalld //永久关闭防火墙

21.SELinux 的作用是什么,有那三种运行状态?

SELinux 指的是内核中加载的用来保护 Linux 系统安全的一套机制,可以针对系统中的目录 和文件、服务开放端口等资源启用预先设置好的保护规则

三种状态: Enforcing :强制 Permissive :宽松 Disabled :禁用

22.sudo 操作的特点是什么,有什么好处?

特点

日常维护操作通过普通用户登录,而不是以 root 直接登录

通过在命令行前添加 sudo 调用,普通用户也可以执行 root 授予的特权操作

需要 root 用户提前为特定用户授权特定的 sudo 调用权限

好处

避免采用 root 密码直接登录带来的安全风险

将普通用户的权限最小化,提高安全性

管理员对普通用户通过 sudo 调用的命令可控、可通过日志跟踪

23. 禁止普通用户使用 su 切换操作,如何配置?

修改/etc/pam.d/su,启用pam_wheel.so限制

vim /etc/pam.d/su auth required pam_wheel.so use_uid

把允许使用的su用户加入到wheel组,其他用户不加入

24.安装 Discuz!论坛系统时,为什么要把 data/、 config/等目录的归属设置为 apache 用户?

Discuz!安装程序要求对这些目录具有可写入权限,才能够完成安装

httpd 服务的运行用户身份默认是 apache所以只要把这些目录的属主修改为 apache,原属主 root 拥有的权限 rwx 也就自动转移给 apache 用户了,可以满足安装条件

25.简述 httpd 服务配置 Options -Indexes 的作用

禁止指定网页目录的自动索引(找不到默认首页时自动生成一个能列出目录下所有资源的默认首页)功能

26.zabbix 体系架构中, zabbix-server、 zabbix-agent 的作用是什么?

zabbix-server

作为 zabbix 服务端,负责采集、存储各种监控数据,并通过 Web 提供管理/数 据分析入口,以及监控结果展示界面

zabbix-agent

作为 zabbix 客户端,安装在 Linux 或 Windows 服务器上,为 zabbix-server 提供相应的监控数据

27.配置 zabbix 服务器的数据库连接时,需要修改或确认几个关键语句?

vim /etc/zabbix/zabbix_server.conf

DBName=zabbix //数据库名 DBUser=zabbix //数据库用户 DBPassword=pwd@123 //连接密码

28.zabbix 服务器是如何获取路由交换设备或 Linux 主机信息的?

Zabbix是一套集中展示网络设备、主机信息的开源监控平台,通过C/S模式采集数据,通过B/S模式在WEB端展示和配置

Zabbix Server通过SMNP、Zabbix Agent、Ping、端口监视等方法获取被监控设备的信息

Zabbix Agent安装在被监视的目标服务器上,完成硬盘、内存、CPU等硬件信息的搜集

路由器、交换机等网络设备通过SNMP协议向Zabbix Server提供监控信息

29.配置 zabbix-agent 被控端时,需要修改的关键参数有哪些

配置Zabbix Agent被控端允许主控端菜鸡监控数据

vim /etc/zabbix/zabbix_agentd.conf

Server=192.168.10.223 //添加 Zabbix 服务端的 IP 地址 ServerActive=192.168.10.223 //添加 Zabbix 服务端的 IP 地址 Hostname=svr8.tedu.cn //本机的主机名

30.如何在 Linux 系统中找到你想要的文件

使用 which 命令可以快速查找可执行文件,用法: which 程序名

使用 find 命令可以按条件查找文件,用法: find 目录 条件...

31.简述 Linux 系统中 PATH 变量的作用

PATH 是一个环境变量,这个环境变量定义了一堆目录(以冒号:分隔), 这些目录是专门用来存放可执行的程序文件的

当用户在终端输入一个命令后,系统会从 PATH 变量指定的这些目录查找对应的程序文件,找到以后再把程序调用到内存中来执行

32. pgrep 与 pkill 命令各自的作用和区别

pgrep 相当于 Process Grep,是用来根据关键词等条件快速找出进程的

pkill 相当于 Process Kill,是用来根据关键词等条件快速杀死进程的

33.如何禁止通过 ssh 远程登录 root 用户,修改哪个配置文件,如何修改?

vim/etc/ssh/sshd_config

config PermitRootLogin no

系统渗透与防护

1. 木马、病毒的特点分别是什么?

木马以控制目标主机或窃取数据为主要目标,一般不易察觉

病毒以破坏主机系统或数据为 主要目标,产生的影响如占用资源使主机卡顿、使主机崩溃、数据被破坏等

通过系统扫描操作,可以获得目标主机的系统类型、软件版本、开放的端口、存在的漏洞等 信息

黑客可以通过制作高度相似的假冒网站,诱骗用户访问以骗取账号、密码等信息

DoS,拒绝服务攻击,指的是通过大量访问耗尽目标主机资源,从而导致正常用户无法访问受 害站点的攻击手段

2. 漏洞利用的危害有哪些?

黑客可以利用系统或程序漏洞,对目标主机进行安装非法程序、执行非法指令、获取管理权 限等

通过系统扫描操作,可以获得目标主机的系统类型、软件版本、开放的端口、存在的漏洞等 信息

黑客可以通过制作高度相似的假冒网站,诱骗用户访问以骗取账号、密码等信息

DoS,拒绝服务攻击,指的是通过大量访问耗尽目标主机资源,从而导致正常用户无法访问受 害站点的攻击手段

3. 系统扫描能获得哪些信息?

通过系统扫描操作,可以获得目标主机的系统类型、软件版本、开放的端口、存在的漏洞等 信息

黑客可以通过制作高度相似的假冒网站,诱骗用户访问以骗取账号、密码等信息

DoS,拒绝服务攻击,指的是通过大量访问耗尽目标主机资源,从而导致正常用户无法访问受 害站点的攻击手段

4. 什么是网络钓鱼?

黑客可以通过制作高度相似的假冒网站,诱骗用户访问以骗取账号、密码等信息

DoS,拒绝服务攻击,指的是通过大量访问耗尽目标主机资源,从而导致正常用户无法访问受害站点的攻击手段

5. 什么是 DoS 攻击、 DDoS 攻击?

DoS,拒绝服务攻击,指的是通过大量访问耗尽目标主机资源,从而导致正常用户无法访问受害站点的攻击手段

ddos,分布式拒绝服务攻击,指的是组织成千上万甚至更多的攻击机(肉鸡),在同一时间向同一个目标发起 dos 攻击,这种攻击方式成本更大,攻击的效果也更大,防护难度也更大

6. 简述“网络安全法”和“等级保护”的关系

《网络安全法》是《网络安全等级保护》实施的法律依据,能够推动网络安全等级保护制度 的贯彻落实

“等级保护”可以引导互联网运营者更强执行《网络安全法》规定的网络安全维护义务,让我们更易于了解网络安全维护义务必须做些哪些,自身现阶段做得怎样,有哪些地方不够,必须怎么改善等

7. 简述网络安全等级保护工作实施的基本流程

网络安全等级保护工作实施基本流程有 5 个阶段:保护对象定级与备案、总体安全规划、安全设计与实施、安全运行与维护、定级对象终止

8.描述等级保护分级的 5 个级别

第一级、自主保护级

一般适用于小型私营、个体企业、中小学,乡镇所属信息系统、县级单位中一般的信息系统不需要备案,对评估周期没有要求

这类信息系统遭到破坏后,将对公民、法人和其他组织的合法权益造成普遍损害,但不会影 响国家安全、社会秩序和公共利益

第二级、指导保护级

一般适用于县级其他单位中的重要信息系统;地市级以上国家机关、企事业单位内部一般的信息系统,比如非涉及工作秘密、商业秘密、敏感信息的办公系统和管理系统等

第三级、监督保护级

一般适用于地市级以上国家机关、企业、事业单位内部重要的信息系统,比如涉及工作秘密、商业秘密、敏感信息的办公系统和管理系统

公安机关备案,要求每年检测一次这类信息系统被破坏后,将对国家安全和社会秩序造成 危害,对公共利益造成严重损害,尤其是对公民、法人和其他组织的合法权益造成严重损害

第四级:强制保护级

一般适用于国家重要领域、重要部门中的特别重要系统以及核心系统例如电力、电信、广电、铁路、民航、银行、税务等重要、部门的生产、调度、指挥等涉及国家安全、国计民生的核心系统

公安部门备案,要求半年一次此类信息系统受到破坏后,会对国家安全造成严重损害,对 社会秩序、公共利益造成特别严重损害

第五级:专控保护级

一般适用于国家重要领域、重要部门中的极端重要系统

公安部门根据特殊安全需要备案这类信息系统被破坏后,将特别严重地损害国家安全

9. 简述等级保护体系基本框架

等级保护 2.0 体系架构从技术和管理两个维度提出了具体的安全防护要求

技术要求

安全物理环境、安全通讯网络、安全区域边界、安全计算环境、安全管理中心,其核心是“一个中心三重防御

管理要求

安全管理制度、安全管理机构、安全管理人员、安全建设管理、安全运维管理

10. kali 系统中,给普通用户提权的命令?

sudo -i

11. 什么工具可以用来探测目标网络或主机?

Nmap、 ping、 Nessus、 OpenVAS、 AppScan 等

12. DOS 攻击是什么?

拒绝服务攻击:无论通过何种方式,最终导致目标系统崩溃、失去响应,从而无法正常提供 服务或资源访问的情况

常见的攻击方式是泛洪攻击,如 SYN Flood、 Ping Flood

13. DDOS 攻击是什么?

分布式拒绝服务攻击:典型的流量攻击,攻击方的主机数量呈现规模化

通常由分布在不同网络,不同位置的成千上万的主机组成,称为 botnet 僵尸网络,被同一 发起攻击者控制

DDOS 攻击强度更大,防御难度也更大

14. Crunch 字典工具的常用选项有那些?

crunch <密码长度最小值> <密码长度最大值> <生成密码的字符>

‐ d:字符可以连续的个数比如 2,密码最多 2 位连续 ‐ o:输出密码字典 ‐ t:已知密码某些的位如 123%%%,已知密码前三位为 123

15. 公司网站经常受到 DDOS 攻击,如何防御?

◼ 减少服务配置的等待时间 ◼ 优化单一客户机的并发响应策略 ◼ 更换高性能设备 ◼ 增加网络带宽 ◼ 采用负载均衡架构 ◼ 部署 CDN 内容分发网络 ◼ 冰盾防火墙 ◼ 流量清洗、 DDoS 高防 IP ◼ IDS 入侵防御设备 ◼ 抗 DDoS 专用防火墙设备

16. 使用 hydra 工具时,调用密码字典发起暴力破解的基本用法?

hydra -l 用户名 -P 密码字典文件 -s 目标端口 目标地址 服务类型

17.渗透测试是什么

是一种通过模拟攻击的技术与方法,打破目标系统的安全防御,并获得目标系统控制访问权 的安全测试方法

渗透测试目标分类

针对主机操作系统渗透,如Windows、Linux等

针对数据库系统渗透,如MySQL、MS-SQL等

针对应用系统渗透,如PHP组成的网站

针对网络设备渗透,如防火墙、路由器、交换机等

18. 渗透测试的 7 个阶段

前期交互

信息搜集

威胁建模

漏洞分析

渗透攻击

后渗透攻击

渗透报告

19. 常见的漏洞披露平台有那些?

1)微软安全公告/微软应急响应中心 https://msrc.microsoft.com 2) cve:通用漏洞与披露 http://cve.org 3) cwe:通用缺陷列表,也叫常见弱点列表 http://cwe.mitre.org 4)国家信息漏洞共享平台 https://www.cnvd.org.cn 5)美国国家信息安全漏洞库 https://nvd.nist.gov 6)腾讯安全应急响应中心 https://security.tencent.com 7)阿里安全应急响应中心 https://security.alibaba.com/

20. OpenVAS 执行基本扫描的步骤是什么?

1)配置扫描端口 2)添加扫描目标 3)指定扫描配置 4)创建扫描任务 5)生成扫描报告

21. MSF 漏洞框架是什么?

msf 是 metasploit framework 漏洞框架的简称,是一款开源的安全漏洞检测工具可以收集信息、探测系统漏洞、执行漏洞利用测试等,为渗透测试、攻击编码和漏洞研究提供了一个可靠平台

22.Msfconsole 控制台的常用操作命令

exit //退出 MSF 控制台 show //查看模块或相关信息 search //搜索模块 use //使用模块 options //列出当前模块的选项 set //设置模块选项 run //运行当前模块

23. MSF 的主要模块有哪些?

auxiliary:主要执行扫描、嗅探、指纹识别、爆破等相关功能以辅助渗透测试 exploits:应用或者服务中的安全漏洞进行的攻击行为 payloads:目标系统在被渗透攻击之后,在目标系统上运行任意命令或者执行特定代码 post:后渗透攻击动作,如获取敏感信息、实施跳板攻击等 evasion:该模块在渗透测试中负责免杀,以防止被杀毒软件、防火墙、 ids 及类似的安全软件检测出来 encoders:编码器模块,主要包含各种编码工具,对 payload 进行编码加密,以便绕过入侵检测和过滤系统 nops:不做任何操作, 占位

24. Windows 有哪些高危漏洞?

MS12-020 RDP 远程命令执行漏洞 MS15-034 IIS 远程命令执行漏洞 MS16-114 SMB 远程命令执行漏洞 MS17-010 SMB 远程命令执行漏洞 CVE-2017-5753 读取内存信息、数据泄露 CVE-2019-0708 RDP 远程命令执行漏洞

25. 什么是 POC 脚本?

Proof of Concept“观点证明”,一段验证漏洞的程序,使我们能够确认这个漏洞是真实存在的

26. 成功渗透到 Windows 系统后,在 meterpreter 下如何获取主机用户名和密码?

hashdump

27. 清除 Windows 安全事件日志的命令?

clearev -h

28. Meterpreter 环境中,获取目标 windows 主机账号密码的命令是什么?

hashdump

29. 成功渗透到 Windows 系统后,在 meterpreter 下,如何开启远程桌面功能?

# meterpreter > run post/windows/manage/enable_rdp # meterpreter > run getgui -e

30.成功渗透到 windows 系统后,在 meterpreter 下, 开启键盘记录的命令有那些?

# meterpreter > keyscan_start //开启键盘记录功能 # meterpreter > run post/windows/capture/keylog_recorder cat /root/.msf4/loot/2021122···········

31. Windows 中, UAC 是什么,作用是什么?

UAC,即 User Account Control 用户账户控制,是 Windows 操作系统中的一种安全控制机制

作用是可以防止未经授权应用程序的自动安装,阻止恶意程序,防止系统损坏

32. 瑞士军刀的作用

Netcat( nc)被誉为网络安全界的“瑞士军刀”

通过使用 tcp 或 udp 协议的网络连接去读写数据,能够直接由其它程序和脚本轻松驱动可以作为后门程序潜伏在受害者系统,开放指定端口随时连接

33. 简述 SSH 的优势

SSH 是基于应用层的安全协议 SSH 是专为远程登录和其他网络服务提供安全性的协议 SSH 提供基于密码、基于密钥的两种级别的安全验证 SSH 传输的数据会进行加密,可以有效防止远程过程中的信息泄露问题 SSH 传输的数据时会进行数据压缩,可以加快传输的速度

34. 如何有效防止 SSH 暴力登录?

◼ 修改 SSH 服务安全设置: ◼ 修改默认连接端口 ◼ 单次用户登录验证连接时长(超时自动断开连接) ◼ 禁止 root 远程登陆(不影响 sudo 提权) ◼ 单次连接最大验证次数 ◼ 新增添加白名单用户 ◼ 禁用密码验证,使用公钥验证

35. 简述对称加密技术

加密和解密使用相同的密钥,所以叫对称加密 加密和解密速度快,效率高 对称加密包含多种算法,如: DES 、 3DES、 AES 对称加密一般用于对大量数据加密

36. 简述非对称加密技术

由公钥和私钥组成,两个密钥相互加密和解密 用公钥对数据进行加密,用对应的私钥才能解密 用私钥对数据进行加密,用对应的公钥才能解密 加密和解密速度较慢 非对称加密常用算法: RSA、 DSA(数字签名算法) 非对称加密可用于数字签名

37. 使用 crontab -e 命令创建 Linux 计划任务“ 30 6 * * 1-5 /tmp/shell”的含义

表达式格式为“分 时 日 月 周 命令”,即“每周一到周五 6:30 分,执行/tmp/shell 命令”

网络安全解决方案

1. 什么是下一代防火墙?

下一代防火墙是一款可以全面应对应用层威胁的高性能防火墙,通过深入洞察网络流量中的用户,应用和内容,能够为用户提供有效的应用层一体化安全防护

2. 下一带防火墙的主要特性?(至少写出三个)

◼ 行为管控与带宽管理 ◼ VPN 部署与智能路由 ◼ 内容安全与数据防泄漏 ◼ 入侵防御与 WEB 防护 ◼ 应用识别与管控 ◼ APT 防御与 Anti-DDOS ◼ 云管理与云安全感知

3. 写出你了解的防火墙厂商(至少写三个)

◼ 华为 USG 系列 AI 防火墙( NGFW) ◼ 深信服下一代防火墙( NGAF) ◼ 天融信下一代防火墙( NGFW) ◼ 启明星辰-天清汉马 T 系列防火墙 ◼ 绿盟防火墙( NF) ◼ 奇安信新一代智慧防火墙 ◼ 安恒-明御安全网关( NGFW)

4. 华为交换机默认的安全区有那几个(至少写出三个)

Untrust:安全级别 5,用于定义互联网流量 DMZ:安全级别 50,用于定义服务器区域 Trust:安全级别 85,用于定义内网所在区域 Local:安全级别 100,用于定义设备收发的流量

5. 如果公司内部的主机需要上网,请写出你了解的地址转换方案

Easy-ip

基于出接口的 NAPT,用于只有一个公网 IP、公网 IP 不固定、内网主机少的场景

地址池NAT

基于地址池的 NAPT,拥有多个公网IP地址,用于内网主机多、服务器多等场景

6. VPN 是什么?

vpn 全称 virtual private network,中文含义虚拟专用网,可以在不改变现有网络架构的情况 下,两地局域网通过 internet 建立虚拟专用连接,以进行安全、可靠的数据传输一般用于分 公司和总部之间网络互联,或用于员工接入到公司内部网络

7. VPN 的特点?

使用加密技术防止数据被窃听 数据完整性验证防止数据被破坏,篡改 通过认证机制确认身份,防止冒充

8. VPN 的优势?

安全:专用连接。 廉价:利用公共网络,建立虚拟隧道进行数据通信。 支持移动业务:任何时间,任何地点都可以使用 VPN。 可扩展性强: VPN 为逻辑网络,物理网络改变,不影响 VPN 部署。

9. 常见的 VPN 类别?

IPSec VPN:用于站点到站点 L2TP VPN:用于员工远程访问 SSL VPN:用于员工远程访问 BGP/MPLS VPN:用于运营商专线网络

10. IPSEC VPN 的配置步骤有哪些?

1)配置接口地址 2)配置对象 3)配置安全策略 4)配置路由 5)配置 IPSEC VPN 6)定义名称 7)定义对端地址 8)定义预共享秘钥 9)定义待加密的数据流 10)定义安全提议

11. 什么是策略路由?

策略路由是在路由表已经产生的情况下,不按照现有路由表进行转发,而是根据用户制定的策略 进行路由选择的机制,从更多的维度(入接口、源安全区域、源/目的 IP 地址、用户、服务、应 用)来决定报文如何转发,增加了在报文转发控制上的灵活度。策略路由并没有替代路由表机制, 而是优先于路由表生效,为某些特殊业务指定转发方向

12. 策略路由的组成?

策略路由组成:匹配条件、动作

匹配条件包括:入接口/源安全区域, IP 地址/MAC 地址(源、目的),用户、服务、应用、时间段, DSCP 优先级:进行流量类型识别

实施策略路由动作包括:转发单出口(下一跳)、多出口(智能选路),不做策略路由:按照现有路由表进行转发

13. 策略路由的匹配过程?

先寻找第一条规则,如果满足条件执行动作; 如果不满足第一条规则的匹配条件,寻找下一条规则; 如果所有的策略的匹配条件都无法满足,则按照路由表转发

14. 双机热备的部署方式有那些?

热备

负载分担

15. 常见的单包攻击有哪些?

最常见 DOS 攻击就是单包攻击,一般以个人为单位的攻击者发动的,攻击报文比较单一

扫描类攻击:是一种潜在的攻击行为,并不造成直接的破坏结果,通常是攻击者发动真正攻击前的网络探测行为

畸形报文攻击:通常指攻击者发送大量有缺陷的报文,从而造成被攻击的系统在处理这类报文时耗费资源或崩溃

特殊控制类报文攻击:也是一种潜在的攻击行为,并不造成直接的破坏结果,攻击者通过发送特殊控制报文探测网络结构,为后续发动真正的攻击做准备

16. 什么是 LAND 攻击?

LAND 攻击方式采用了特别构造的 TCP SYN 数据包,使目标机器开启一个源地址与目标地址均为自身 IP 地址的空连接,持续地自我应答,消耗系统资源直至崩溃

17. 什么是“泪滴”攻击?

泪滴攻击(TearDrop)指的是向目标机器发送损坏的 IP 包,诸如重叠的包或过大的包载荷。借由这些手段,该攻击可以通过 TCP/IP 协议栈中分片重组代码中的 bug 来瘫痪各种不同的操作系统

18. 什么是 IP 地址欺骗?

IP 地址欺骗是指伪造 IP 数据包的源 IP 地址进行攻击,如果使用随机源地址使目标无法追溯

19. 常见的流量攻击有哪些?

流量攻击一般指DDoS攻击,DDoS(Distributed Denial of Service)攻击是指攻击者通过控制大量的僵尸主机(俗称“肉鸡”),向被攻击目标发送大量精心构造的攻击报文,造成被攻击者所在网络的链路拥塞、系统资源耗尽

SYN Flood 攻击是利用 TCP 协定缺陷,向目标主机发送大量伪造源地址 SYN 报文,受害主机无法收到 ACK 报文,致使目标主机存在大量的半连接,从而消耗主机资源

UDP Flood 攻击属于带宽类攻击,攻击者通过僵尸主机向目标服务器发送大量 UDP 报文,这种UDP 报文的字节数很大且速率非常快,通常会 消耗网络带宽资源,严重时造成链路拥塞

ICMP Flood 攻击,该攻击在短时间内向目的主机发送大量 ping 包,消耗主机资源

DNS Flood 攻击指的是攻击者向 DNS 服务器发送大量的不存在的域名解析请求,导致 DNS 服务器瘫痪,无法处理正常的域名解析请求

HTTP Flood 攻击,攻击者控制僵尸主机向目标服务器发送大量的 HTTP 请求报文,这些请求报文中一般都包含涉及消耗系统资源的 URI(统一资源标识符),从而消耗目标服务器资源,无法响应正常请求

20. 堡垒机的主要作用是什么?

◼ 访问控制:保障企业网络和数据的安全,不受来自内部或外部用户的入侵和破坏 ◼ 资源授权:支持精细化访问权限,能够实时阻断违规、越权的访问行为 ◼ 安全审计:能够对运维人员维护过程进行全面跟踪、控制、记录、回放,能够提供操作 全过程的记录和报告,满足国家等级保护 2.0 的要求

21. 常见堡垒机厂商

◼ 启明星辰-天玥安全网关 ◼ 安恒-明御运维审计与风险控制系统 ◼ 天融信-运维安全审计系统 ◼ 绿盟-运维安全管理系统 OSMS ◼ 飞致云-JumpServer 堡垒机--开源

22. jumpserver 堡垒机中,资产指的是什么?

公司的服务器,被保护的服务器属于资产

23. jumpserver 堡垒机中,用户有哪些类型?

堡垒机用户指的是公司员工用来登录堡垒机的账户,是在堡垒机上给员工分配的账户

系统用户-普通用户

堡垒机登录被保护的服务器时使用的账户

特权用户

被保护的服务器本身自带的管理员账户

24. jumpserver 堡垒机中,资产授权规则的作用是什么?

◼ 定义用户:员工登录堡垒机的用户 ◼ 定义资产:是指员工可以访问那些服务器 ◼ 定义系统用户:堡垒机用那个用户来远程被保护的服务器 ◼ 定义访问权限:员工通过堡垒机远程服务器时,拥有那些权限

E阶段

WEB应用基础

1. 什么是 WEB

全称是 World Wide WEB, 中文名称是“ 全球广域网” 或“ 万维网”,表现形式是超文本、 超媒体、 超文本传输协议。

2. Web 应用服务器由哪几部分组成

Web 服务器, 如 Apache、 IIS、 Tomcat 等 Web 应用程序, 如 PHP、 Python、 JAVA 等 Web 数据库服务器,如 MySQL、 Oracle、 SQL Server 等

3. 什么是 HTML? HTML 的作用和特点是什么?

HTML 是 HyperText Markup Language 的缩写, 超文本标记语言,用来设计网页的

特点

◼ 通过标签的形式构建页面结构和填充内容 ◼ 由浏览器解释执行 ◼ 文件以.html 或.htm 为后缀,也称 web 页面 ◼ HTML 不是一种编程语言,而是一种标记语言

4. 字符实体(大小于号) ©(版权符号) 以及 (空格符号)所对应的实体字符都是什么?

小于号对应实体字符 : < 大于号对应实体字符 : > 版权符号对应实体字符 : © 空格符号对应实体字符 :

5. HTML 常用标签有哪些?

◼ <h1></h1> ~ <h6></h6> : 标题标签 ◼ <p></p> : 段落标签 ◼ <span></span> : 普通文本标签 ◼ <br> : 换行标签 ◼ <div></div> : 容器标签 ◼ <img src=""> : 图片标签 ◼ <a href=""> : 超链接标签 ◼ <ol></ol> : 有序列表标签 ◼ <ul></ul> : 无需列表标签 ◼ <table></table> : 表格标签

6. ECMA 标识符命名规则是什么?

第一个字符必须是字母,下划线或者美元符号($); 其他字符是数字,字母,下划线或美元符号($); 按照惯例标识符采用驼峰大小写格式,第一个单词首字母小写,其他单词首字母大写; 不能把关键字,保留字作为标识符

7. JavaScript 中都有哪些常用数据类型?

number 数值型 string 字符串型 boolean 布尔型 undefined 未定义 null 空 object 对象

8. Javascript 输出的三种方式分别是什么?

控制台输出:console.log() 浏览器页面输出:document.write() 弹窗输出:alert()

9. 以下代码中,person 是什么数据类型: var person = "{name:'zhangsan',age:18}"

字符串型 string

10. Javascript 中通过 DOM 获取元素的三种方式是什么?

通过 id 获取元素:document.getElementById('id 名称') 通过标签名获取 HTML 集合:document.getElementsByTagName('标签名') 通过 class 类名获取 HTML 集合:document.getElementsByClassName('class 类名')

11. JS while 循环和 do while 循环之间的区别是什么?

do...while 循环至少执行一次

while 循环至少执行 0 次

12. JS 使用 for 循环计算 1~100 的累加和,怎样书写代码?

var sum = 0; for(var i=1;i<=100;i++){ sum += i; } console.log(sum);

13. SQL 常用数据类型都有哪些?

常用的数值类型: INT,SMALLINT,DECIMAL 常用日期/时间类型: DATETIME,DATE, TIME 常用字符串类型: VARCHAR,TEXT

14. MySQL 数据的增删改查语句分别是什么?

查询语句: SELECT 字段名 FROM 库.表 [WHERE 条件 GROUP BY 字段 HAVING 条件 ORDER BY字段]; 删除语句:DELETE FROM 库.表 [WHERE 条件]; 更新语句:UPDATE 库.表 SET 字段 1=值 1,字段 2=值 2,字段 3=值 3 [WHERE 条件]; 新增语句:INSERT [INTO] 库.表(字段 1,字段 2,字段 3...) VALUES (值 1,值 2,值 3...);

15. 创建 bookmgr 数据库,并在 bookmgr 数据库中创建 book 数据表,包含 id,book_name,author,price,publish_name 字段,并设置字段合适的数据类型与约束

CREATE DATABASE IF NOT EXISTS bookmgr DEFAULT CHARSET utf8; USE bookmgr; CREATE TABLE IF NOT EXISTS book( id INT UNSIGNED NOT NULL AUTO_INCREMENT, book_name VARCHAR(200) NOT NULL, author VARCHAR(100) NOT NULL, price DECIMAL(8,2) NOT NULL, publish_name VARCHAR(200) NOT NULL, PRIMARY KEY(id) );

16. 在 PHP 中,常用的两种类型的数组分别是什么?特征是什么?

关联数组

带有指定的键的数组,每个键关联一个值

数值数组

带有数字 ID 键的数组

17. 怎样来获取数值数组以及关联数组的所有 元素?

数值数组获取所有元素: for($i=0;$i<=count($arr)-1;$i++){ echo $arr[$i] . '<br>'; }

关联数组获取所有元素: foreach($arr as $key=>$value){echo $value . '<br>'; }

18. php 类中的__construct()构造函数什么时候触发?

在将类实例化为对象时,即 new 的时候自动触发__construct()构造函数

19. 怎样设置 cookie?怎样清除 cookie 中的数据?

1) 设置 cookie 使用 setcookie()函数,setcookie(name,value,expire...) name:cookie 的名称 value:cookie 的值 expire:cookie 的过期时间

2) 清除 cookie:setcookie(name,value,time() - 3600) 即设置 cookie 的过期时间为一小时之前

SQL注入

1.怎样设置 session?怎样清除 session?

◼ 使用 session 前先开启 session:session_start() ◼ 设置 session:$_SESSION['名称'] = 值; ◼ 清除 session: unset()→清除 session 文件中的数据 session_destroy()删除 session文件

2.每有一个人访问一次文章,浏览量加 1,使用 session 怎样完成此功能?

session_start(); if(isset($_SESSION['views'])){ $_SESSION['views']++; }else{ $_SESSION['views'] = 1; } echo $_SESSION['views'];

3.MySQL 常用字符串函数有哪些?作用都是什么?

◼ LENGTH(s) : 返回字符串 s 的字符数 ◼ SUBSTR(s,n,len) : 从字符串 s 的第 n 个字符位置截取长度为 len 的字符串 ◼ LEFT(s,n) : 截取字符串 s 的前 n 个字符 ◼ CONCAT(s1,s2,...,sn) : s1,s2 等多个字符串合并为一个字符串 ◼ GROUP_CONCAT() : 同一分组多个字符串合并为一个字符串 ◼ ASCII(s) : 返回字符串 s 的第一个字符的 ASCII 码 ◼ HEX(s) : 将字符串 s 转换为十六进制

4. MySQL 中的系统函数都有哪些,作用是什么?

◼ VERSION() : 返回数据库的版本号 ◼ DATABASE() : 返回当前数据库名 ◼ USER() : 返回当前用户 ◼ @@DATADIR : 返回数据库路径

5. MySQL 中的其他函数

◼ IF(expr,v1,v2) : 如果表达式 expr 成立,返回结果 v1,否则返回 v2 ◼ SLEEP(n) : 暂停 n 秒 ◼ RAND() : 返回 0~1 之间的随机数 ◼ LOAD_FILE() : 读取文件,并返回文件内容

06. order by n 意为按照第 n 个字段的值对查询结果进行排序,那么如果 order by 20 没有报错,但 order by 21 出现报错,由此可以推断出什么结论?

order by 20 没有报错代表数据表存在第 20 个字段,order by 21 出现报错代表数据表不存在第 21 个字段,综上可得数据表中只有 20 个字段

7.手工普通 SQL 注入流程共有哪几步?

◼ 判断是否存在注入点(字符型、数字型) ◼ 猜解 SQL 查询语句中的字段数 ◼ 确定显示的字段位置 ◼ 获取当前数据库 ◼ 获取数据库中的表 ◼ 获取表中的字段名 ◼ 下载数据(拖库)

8. SQL 盲注的步骤分为哪几步?

◼ 判断是否存在 SQL 注入点 ◼ 获取数据库名 ◼ 获取数据表名 ◼ 获取数据表中所有字段名 ◼ 拖库(获取所有数据表中的数据)

09.在 information_schema 元数据库的 columns 数据表中,查询数据库名(table_schema)为news,数据表名(table_name)为 news_users 对应的所有字段(column_name),SQL 语句怎么写?

SELECT column_name FROM information_schema.columns WHERE table_schema='news' AND table_name='news_users';

WEB安全

1. 列举 OWSAP top 10, (2017 或 2021 年数据)

◼ 注入 ◼ 失效的身份认证 ◼ 敏感信息泄露 ◼ XML 外部实体 ◼ 失效的访问控制 ◼ 安全配置错误 ◼ 跨站脚本 ◼ 不安全的反序列化 ◼ 使用含有已知漏洞的组件 ◼ 不足的日志记录和监控

2. 反射型 XSS 与 DOM 型 XSS 的区别

◼ 反射型 XSS 是收到服务器反射的数据在客户端浏览器执行 ◼ DOM 型 XSS 的代码执行不依赖于服务器端的数据,从客户端获取 DOM 中的数据并在本地 执行

3. 通过 php 代码如何防御 XSS 攻击?

调用 htmlspecialchars()将用户输入的参数进行转义

4. 什么是 CSRF?

全称是 Cross-Site Request Forgery,中文跨站请求伪造。黑客利用已经登录的用户, 诱导其访问或登录某个早已构造好的恶意链接或者页面,然后在用户毫不知情的情况下, 以用户名义完成了非用户本意的非法操作

5. CSRF 的防御措施?

对于 web 用户在操作完成后,注意退出登录状态。对于开发者可以使用 csrf_token,即 使用户没有退出登录状态,也可以防止 CSRF 攻击

6. 什么是 SSRF?

服务端提供了从第三方服务器应用获取数据的功能,但又没有对第三方地址做严格过滤 与限制,导致攻击者可以传入任意的地址来让当前服务器对其发起请求,并返回目标地址 请求的数据

7. SSRF 防御措施

◼ 禁用不需要的协议,例如:仅仅允许 http 和 https 请求 ◼ 设置白名单方式 ◼ 限制请求的端口

8. 什么是 RCE?

Remote Command/Code Execute,远程命令或代码执行。通过构造特殊的字符串,将数据提交至 Web 应用程序,并利用该方式执行外部程序或系统命令实施攻击,类似于 SQL 注 入

Web 应用程序使用了一些可以执行系统命令或代码的函数,而且对用户提交的数据过滤 不严格,导致黑客可以利用服务器执行命令或代码

9. 谈谈你对 eval 函数的理解

◼ eval 函数的参数是字符串类型,将字符串作为 php 语句来执行 ◼ 该字符串必须是合法的 php 代码,且以分号作为结束 ◼ 常常作为 php 的一句话木马使用

10. 什么是文件上传漏洞?

文件上传是 Web 应用的常见功能,允许用户上传图片、视频及其他文件类型文件。如果用户上传的是木马文件,则服务器就会收到攻击

11. PHP 中反序列漏洞相关的魔法函数有哪些?

一般两个下划线开头的函数都是魔术方法,所谓魔术无非就是会自动调用而已: ◼ __construct() 当一个对象创建时被调用 ◼ __destruct()当一个对象销毁时被调用 ◼ __toString()当一个对象被当作一个字符串使用时被调用 ◼ __sleep()在对象在被序列化之前运行 ◼ __wakeup()在反序列化之后立刻被调用

12. 定义一个轿车类, 有品牌和颜色属性。创建轿车对象,并完成序列化和反序列化

<?php class Car{ var $color; var $brand; function __construct($color,$brand){ $this->color = $color; $this->brand=$brand; } function __toString() { return "brand:{$this->brand},color:{$this->color}"; } } // 1 创建对象 $car = new Car("benz","black"); // 直接 echo 输出,自动调用__toString() echo $car."<br>"; // 2 将对象序列化 $ser_car= serialize($car); echo $ser_car; echo "<br>"; // 3 反序列化 $un_car =unserialize($ser_car); var_dump($un_car); ?>

执行效果

13. 列出 php 文件包含函数有哪些

◼ include ◼ require ◼ include_once ◼ require_once

14. 逻辑漏洞的特点

◼ 与系统本身的业务功能相关,决定了逻辑漏洞的多样性 ◼ 很难通过有规则的脚本或工具扫描发现 ◼ 产生的流量是合法流量,一般的防御手段和设备无法阻止 ◼ 一般需要人工审计和手动测试发现

15. 越权漏洞的分类

水平越权

垂直越权

安全加固

1. 渗透测试报告的组成部分一般有哪些

◼ 封面 ◼ 内容提要 ◼ 漏洞总结 ◼ 使用的工具列表 ◼ 报告主体

2. 编写一句话木马

<?php @eval($_REQUEST['tedu']);?>

3. 列举 webshell 工具有哪些

◼ 中国菜刀 ◼ 中国蚁剑 ◼ 冰蝎

渗透测试实战

1. 代码审计的常用方法有哪些

◼ 通读全文法 ◼ 敏感函数参数回溯法 ◼ 定向功能分析法

2. 常用的代码审计工具有哪些

◼ RIPS ◼ Seay ◼ Fortify SCA

3. 代码审计的四个阶段

◼ 前期准备阶段 ◼ 审计实施阶段 ◼ 审计复查阶段 ◼ 成果汇报阶段

4. 根据渗透测试位置分类

◼ 内网渗透 ◼ 外网渗透

5. 根据渗透测试方法分类

◼ 黑盒测试 ◼ 白盒测试 ◼ 灰盒测试

6. PTES 将渗透测试过程分为哪几个阶段

◼ 前期交互阶段 ◼ 信息收集阶段 ◼ 威胁建模阶段 ◼ 漏洞分析阶段 ◼ 渗透攻击阶段 ◼ 后渗透攻击阶段 ◼ 报告阶段

相关思维导图模板

树图思维导图提供 第六章 群体传播与组织传播_副本 在线思维导图免费制作,点击“编辑”按钮,可对 第六章 群体传播与组织传播_副本 进行在线思维导图编辑,本思维导图属于思维导图模板主题,文件编号是:1672f555831e7d9a3bb2cf2fb792cb49

树图思维导图提供 无人健身房品牌竞争 在线思维导图免费制作,点击“编辑”按钮,可对 无人健身房品牌竞争 进行在线思维导图编辑,本思维导图属于思维导图模板主题,文件编号是:9b895d8f01857f3c0fcf787637c65f0e

上海工商

上海工商