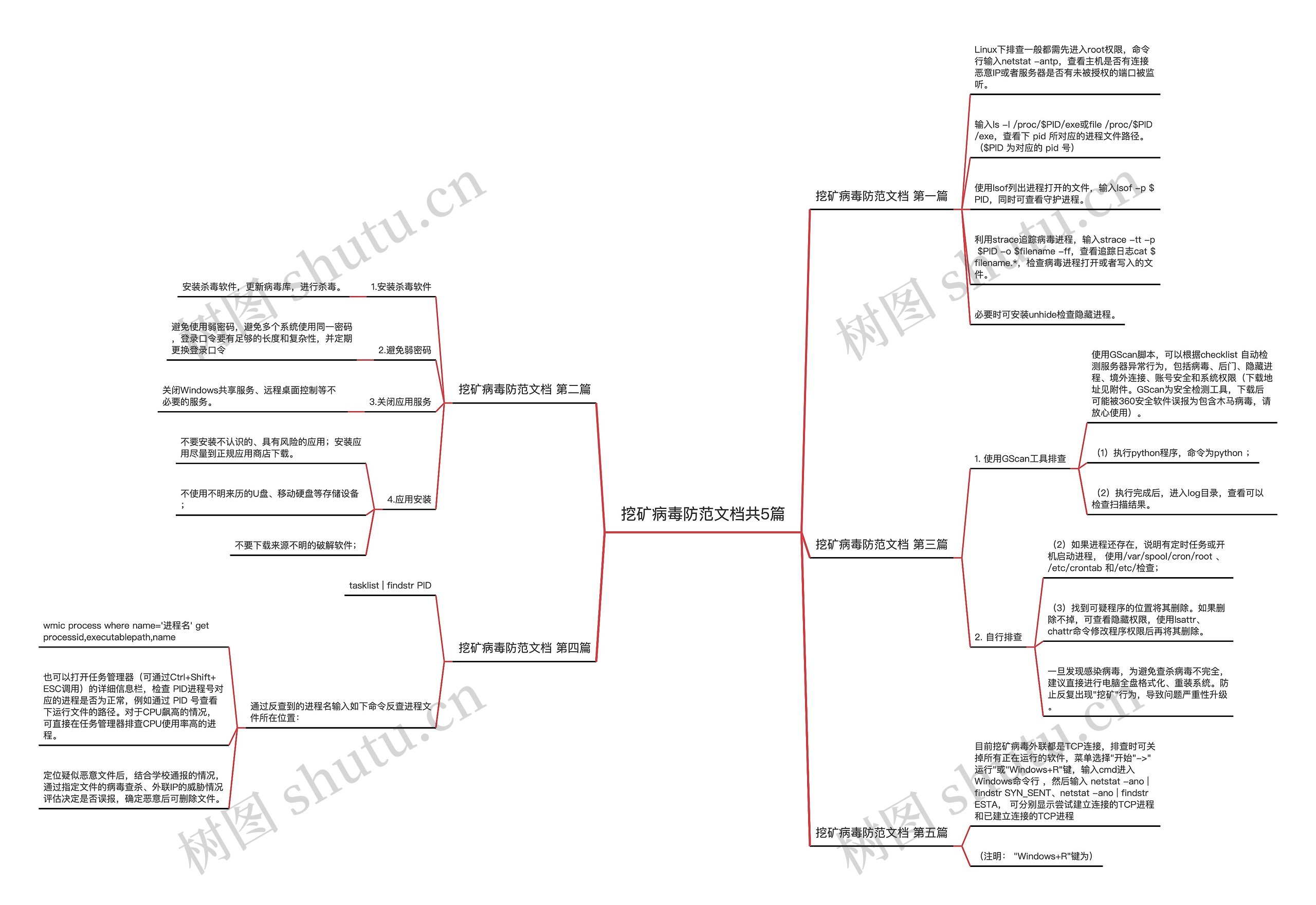

挖矿病毒防范文档共5篇思维导图

挖矿病毒防范文档 第一篇Linux下排查一般都需先进入root权限,命令行输入netstat -antp,查看主机是否有连接恶意IP或者服务器是否有未被授权的端口被监听。输入ls -l /proc/$PID/exe或file /proc/$PID/exe,查看下 pid 所对应的进程文件路径。

树图思维导图提供 挖矿病毒防范文档共5篇 在线思维导图免费制作,点击“编辑”按钮,可对 挖矿病毒防范文档共5篇 进行在线思维导图编辑,本思维导图属于思维导图模板主题,文件编号是:b6ca54da42246df35ceaab177328ede3

思维导图大纲

挖矿病毒防范文档共5篇思维导图模板大纲

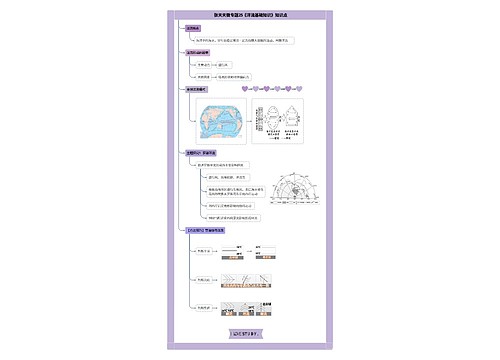

挖矿病毒防范文档 第一篇

Linux下排查一般都需先进入root权限,命令行输入netstat -antp,查看主机是否有连接恶意IP或者服务器是否有未被授权的端口被监听。

输入ls -l /proc/$PID/exe或file /proc/$PID/exe,查看下 pid 所对应的进程文件路径。($PID 为对应的 pid 号)

使用lsof列出进程打开的文件,输入lsof -p $PID,同时可查看守护进程。

利用strace追踪病毒进程,输入strace -tt -p $PID -o $filename -ff,查看追踪日志cat $filename.*,检查病毒进程打开或者写入的文件。

必要时可安装unhide检查隐藏进程。

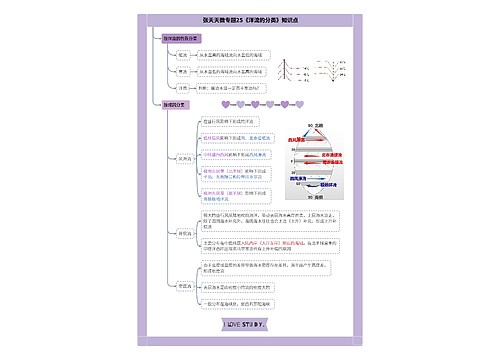

挖矿病毒防范文档 第二篇

1.安装杀毒软件

安装杀毒软件,更新病毒库,进行杀毒。

2.避免弱密码

避免使用弱密码,避免多个系统使用同一密码,登录口令要有足够的长度和复杂性,并定期更换登录口令

3.关闭应用服务

关闭Windows共享服务、远程桌面控制等不必要的服务。

4.应用安装

不要安装不认识的、具有风险的应用;安装应用尽量到正规应用商店下载。

不使用不明来历的U盘、移动硬盘等存储设备;

不要下载来源不明的破解软件;

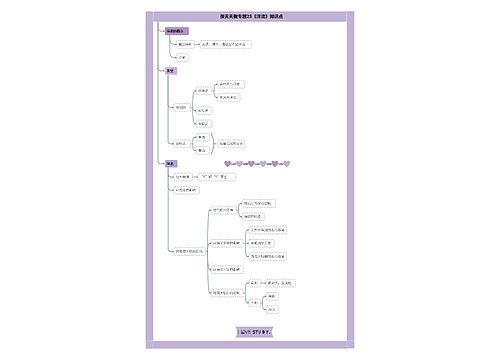

挖矿病毒防范文档 第三篇

1. 使用GScan工具排查

使用GScan脚本,可以根据checklist 自动检测服务器异常行为,包括病毒、后门、隐藏进程、境外连接、账号安全和系统权限(下载地址见附件。GScan为安全检测工具,下载后可能被360安全软件误报为包含木马病毒,请放心使用)。

(1)执行python程序,命令为python ;

(2)执行完成后,进入log目录,查看可以检查扫描结果。

2. 自行排查

(2)如果进程还存在,说明有定时任务或开机启动进程, 使用/var/spool/cron/root 、/etc/crontab 和/etc/检查;

(3)找到可疑程序的位置将其删除。如果删除不掉,可查看隐藏权限,使用lsattr、 chattr命令修改程序权限后再将其删除。

一旦发现感染病毒,为避免查杀病毒不完全,建议直接进行电脑全盘格式化、重装系统。防止反复出现"挖矿"行为,导致问题严重性升级。

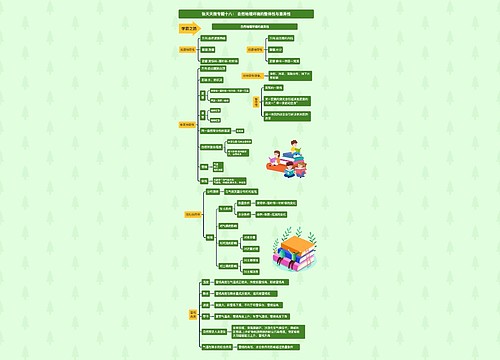

挖矿病毒防范文档 第四篇

tasklist | findstr PID

通过反查到的进程名输入如下命令反查进程文件所在位置:

wmic process where name='进程名' get processid,executablepath,name

也可以打开任务管理器(可通过Ctrl+Shift+ESC调用)的详细信息栏,检查 PID进程号对应的进程是否为正常,例如通过 PID 号查看下运行文件的路径。对于CPU飙高的情况,可直接在任务管理器排查CPU使用率高的进程。

定位疑似恶意文件后,结合学校通报的情况,通过指定文件的病毒查杀、外联IP的威胁情况评估决定是否误报,确定恶意后可删除文件。

挖矿病毒防范文档 第五篇

目前挖矿病毒外联都是TCP连接,排查时可关掉所有正在运行的软件,菜单选择"开始"->"运行"或"Windows+R"键,输入cmd进入Windows命令行 ,然后输入 netstat -ano | findstr SYN_SENT、netstat -ano | findstr ESTA, 可分别显示尝试建立连接的TCP进程和已建立连接的TCP进程

(注明: "Windows+R"键为)

相关思维导图模板

树图思维导图提供 10.15-付费推广 ·(十一)· 全站配合搜索节奏解析与引力魔方数据优化 在线思维导图免费制作,点击“编辑”按钮,可对 10.15-付费推广 ·(十一)· 全站配合搜索节奏解析与引力魔方数据优化 进行在线思维导图编辑,本思维导图属于思维导图模板主题,文件编号是:ca82ce4ec961ffd61f0a484a5c579820

树图思维导图提供 CD8+T细胞的能量代谢与抗肿瘤免疫 在线思维导图免费制作,点击“编辑”按钮,可对 CD8+T细胞的能量代谢与抗肿瘤免疫 进行在线思维导图编辑,本思维导图属于思维导图模板主题,文件编号是:42a6320ae3aa37ad1fcd290ee45a5b0b

上海工商

上海工商