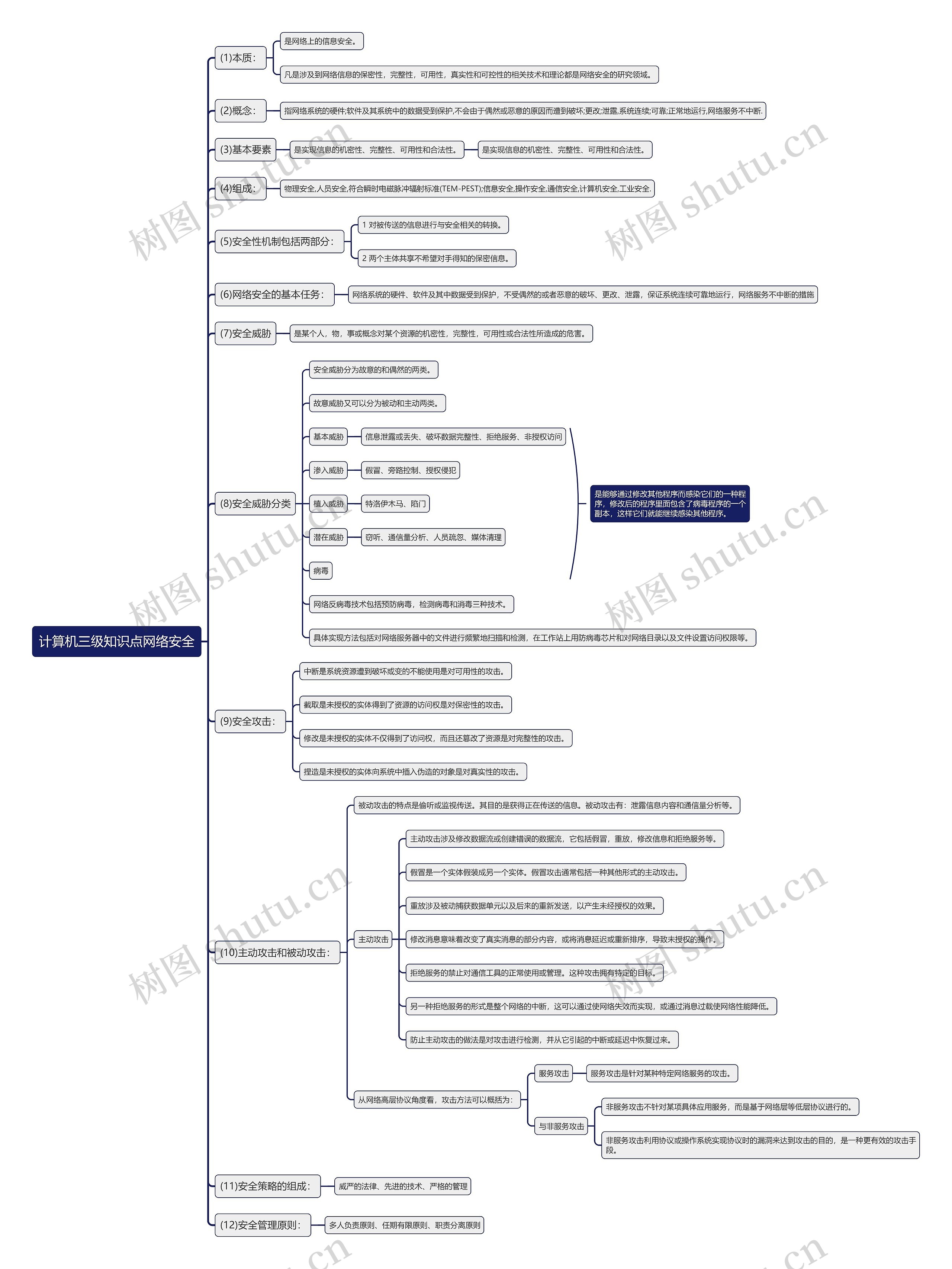

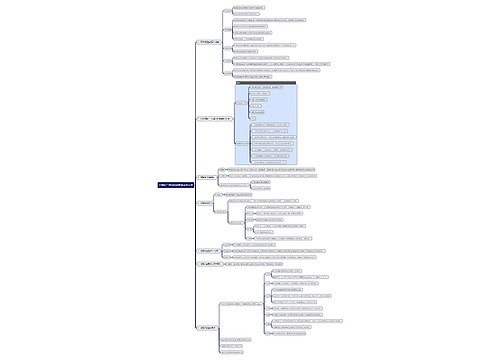

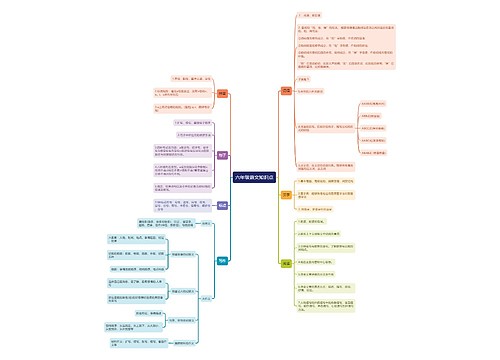

计算机三级知识点网络安全思维导图

本思维导图主要总结计算机计算机二级网络技术知识点

树图思维导图提供 计算机三级知识点网络安全思维导图 在线思维导图免费制作,点击“编辑”按钮,可对 计算机三级知识点网络安全思维导图 进行在线思维导图编辑,本思维导图属于思维导图模板主题,文件编号是:582927f617c709c8b8ce44d51d2b9593

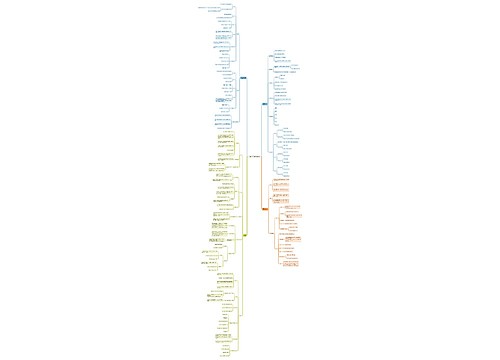

思维导图大纲

计算机三级知识点网络安全思维导图模板大纲

(1)本质:

是网络上的信息安全。

凡是涉及到网络信息的保密性,完整性,可用性,真实性和可控性的相关技术和理论都是网络安全的研究领域。

(2)概念:

指网络系统的硬件;软件及其系统中的数据受到保护,不会由于偶然或恶意的原因而遭到破坏;更改;泄露,系统连续;可靠;正常地运行,网络服务不中断.

(3)基本要素

是实现信息的机密性、完整性、可用性和合法性。

是实现信息的机密性、完整性、可用性和合法性。

(4)组成:

物理安全,人员安全,符合瞬时电磁脉冲辐射标准(TEM-PEST);信息安全,操作安全,通信安全,计算机安全,工业安全.

(5)安全性机制包括两部分:

1 对被传送的信息进行与安全相关的转换。

2 两个主体共享不希望对手得知的保密信息。

(6)网络安全的基本任务:

网络系统的硬件、软件及其中数据受到保护,不受偶然的或者恶意的破坏、更改、泄露,保证系统连续可靠地运行,网络服务不中断的措施

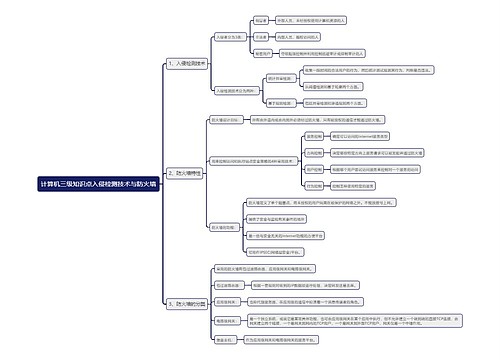

(7)安全威胁

是某个人,物,事或概念对某个资源的机密性,完整性,可用性或合法性所造成的危害。

(8)安全威胁分类

安全威胁分为故意的和偶然的两类。

故意威胁又可以分为被动和主动两类。

基本威胁

信息泄露或丢失、破坏数据完整性、拒绝服务、非授权访问

渗入威胁

假冒、旁路控制、授权侵犯

植入威胁

特洛伊木马、陷门

潜在威胁

窃听、通信量分析、人员疏忽、媒体清理

病毒

网络反病毒技术包括预防病毒,检测病毒和消毒三种技术。

具体实现方法包括对网络服务器中的文件进行频繁地扫描和检测,在工作站上用防病毒芯片和对网络目录以及文件设置访问权限等。

(9)安全攻击:

中断是系统资源遭到破坏或变的不能使用是对可用性的攻击。

截取是未授权的实体得到了资源的访问权是对保密性的攻击。

修改是未授权的实体不仅得到了访问权,而且还篡改了资源是对完整性的攻击。

捏造是未授权的实体向系统中插入伪造的对象是对真实性的攻击。

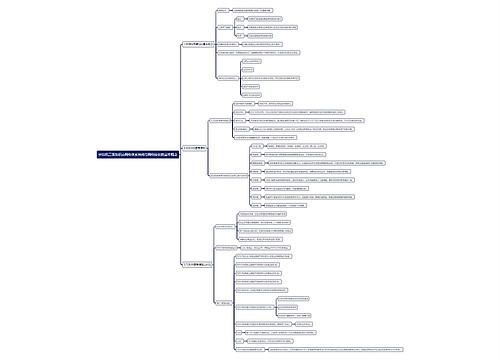

(10)主动攻击和被动攻击:

被动攻击的特点是偷听或监视传送。其目的是获得正在传送的信息。被动攻击有:泄露信息内容和通信量分析等。

主动攻击

主动攻击涉及修改数据流或创建错误的数据流,它包括假冒,重放,修改信息和拒绝服务等。

假冒是一个实体假装成另一个实体。假冒攻击通常包括一种其他形式的主动攻击。

重放涉及被动捕获数据单元以及后来的重新发送,以产生未经授权的效果。

修改消息意味着改变了真实消息的部分内容,或将消息延迟或重新排序,导致未授权的操作。

拒绝服务的禁止对通信工具的正常使用或管理。这种攻击拥有特定的目标。

另一种拒绝服务的形式是整个网络的中断,这可以通过使网络失效而实现,或通过消息过载使网络性能降低。

防止主动攻击的做法是对攻击进行检测,并从它引起的中断或延迟中恢复过来。

从网络高层协议角度看,攻击方法可以概括为:

服务攻击

服务攻击是针对某种特定网络服务的攻击。

与非服务攻击

非服务攻击不针对某项具体应用服务,而是基于网络层等低层协议进行的。

非服务攻击利用协议或操作系统实现协议时的漏洞来达到攻击的目的,是一种更有效的攻击手段。

(11)安全策略的组成:

威严的法律、先进的技术、严格的管理

(12)安全管理原则:

多人负责原则、任期有限原则、职责分离原则

是能够通过修改其他程序而感染它们的一种程序,修改后的程序里面包含了病毒程序的一个副本,这样它们就能继续感染其他程序。思维导图模板大纲

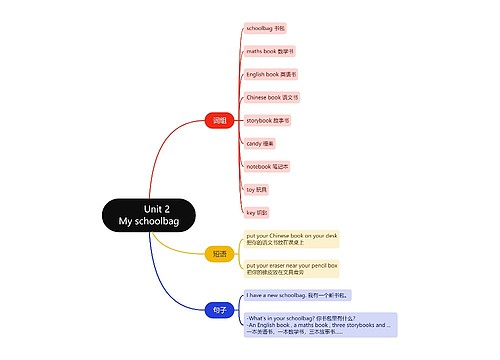

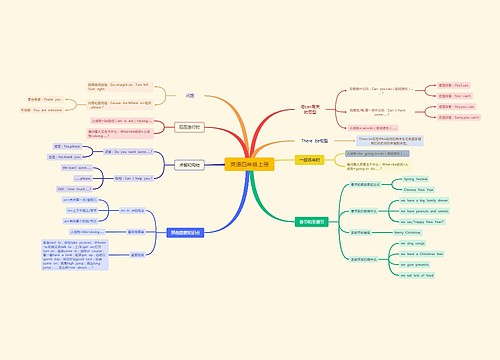

相关思维导图模板

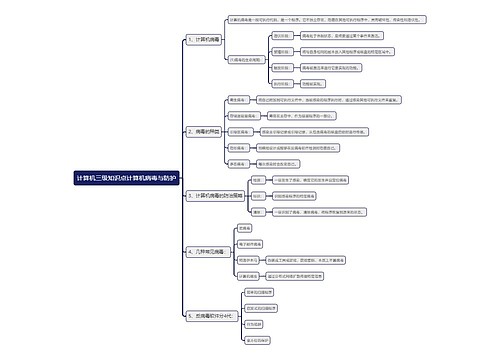

树图思维导图提供 计算机三级知识点多媒体技术基础思维导图 在线思维导图免费制作,点击“编辑”按钮,可对 计算机三级知识点多媒体技术基础思维导图 进行在线思维导图编辑,本思维导图属于思维导图模板主题,文件编号是:066bb7cb273aabe574b088b448190678

树图思维导图提供 计算机三级知识点计算机硬件系统思维导图 在线思维导图免费制作,点击“编辑”按钮,可对 计算机三级知识点计算机硬件系统思维导图 进行在线思维导图编辑,本思维导图属于思维导图模板主题,文件编号是:efb35926c8a1ff7af72c1a6c6d5ed1d5

上海工商

上海工商